前言

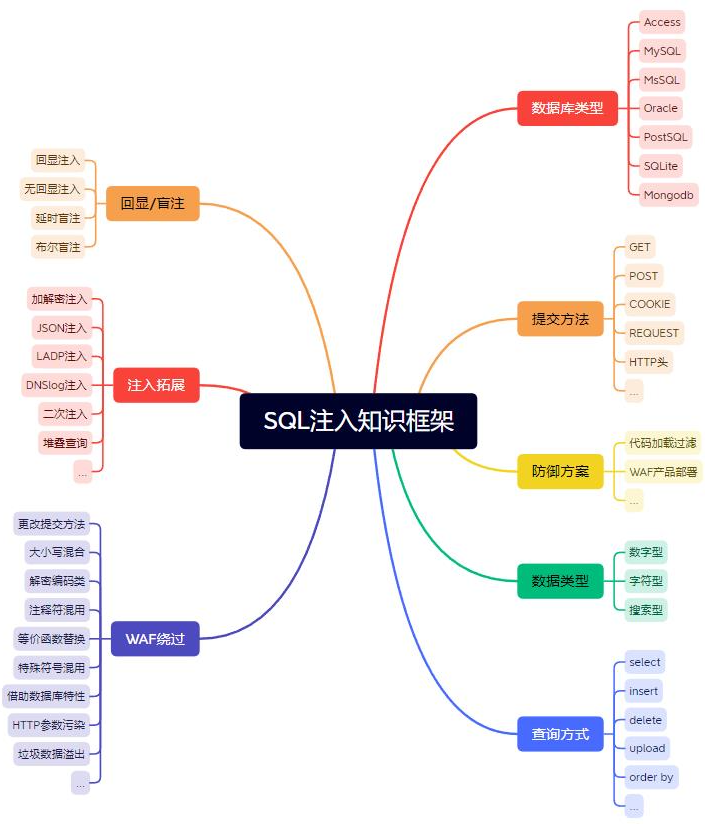

SQL注入是一个非常复杂的漏洞,并且它也是WEB安全中严重的安全漏洞。因此我们普遍将SQL注入作为第一个学习的漏洞——学会利用、挖掘以及修复。

ps:由于SQL注入比较复杂,会导致笔记篇幅过长,所以我会将其分为多篇文章进行发布。这样不容易打击大家的学习积极性 🙂

SQL简介

危害

-

数据库信息泄露

-

网页篡改

-

网站被挂马

-

数据库被恶意操作

-

让别人拿到webshell

-

随意添加系统用户

-

...

原理

-

网站的动态数据需要联动MySQL

-

需要接收参数根据不同的参数返回不同的数据

-

这里由于需要接收前台参数(用户输入的参数),返回给后台,后台再进行处理,所以导致,我们有机会可以将恶意的SQL语句通过传参的方式传递给后台,进行一些敏感信息的查询

-

利用简易php代码,搭建并演示SQL注入原理

php代码

<?php

# 参数

$serverName = 'localhost';

$username = 'root';

$password = 'root';

$databaseName = 'learn';

# 建立连接并登录

$conn = new mysqli($serverName,$username,$password,$databaseName);

if($conn->connect_error)

die('连接失败:'.$conn->connect_error);

# 发送请求

$id = $_GET['id'];

$sql = "select * from web_info where id=$id";

if($datas=$conn->query($sql)){

if($datas->num_rows){

while($data_row = $datas->fetch_assoc())

echo 'id:'.$data_row['title'].'<br/>content:'.$data_row['content'];

}

}

# 关闭连接

$conn->close();

?>我们主要看第14行$sql变量

- 这里我们使用$id去接收用户传进来的值,根据用户需要的不同的id值,来返回不同的数据

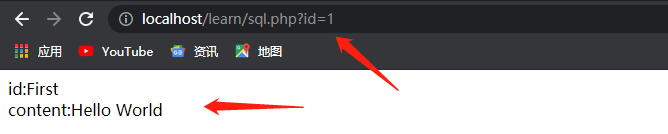

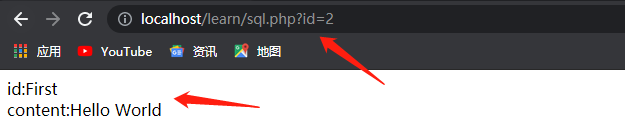

- 当id输入1时,返回的是id为1的数据

- ?id=1

- 返回id为1的数据

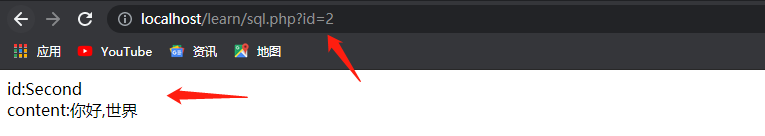

- 当id输入为2时,返回的是id为2的数据

- ?id=2

- 我们分析id为1和2时的SQL语句

- id=1:

select * from web_info where id = 1; - id=2:

select * from web_info where id = 2;

- id=1:

- 但如果这个时候我们将$sql替换

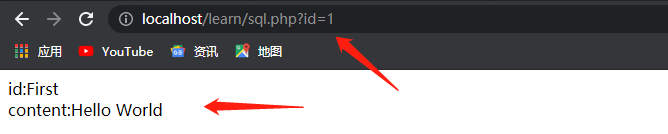

$sql = "select * from web_info where id=1"- 这时候id固定死了值为1,不管我们从前端传入什么id值,都不会改变$sql语句中的id值

- 这个时候我们id再次分别输入

?id=1

?id=2

这时候我们发现不管我们前端传入id值为1还是2,返回的数据都是id为1的数据

- 正是因为我们将$sql中SQL语句中的id值固定死为1,而不是根据前端传入的数据的改变而改变

这说明存在注入点(存在SQL漏洞)的前提是,你传递的参数在后台有被接收并且使用

- 正如上面最开始的那样,$sql中的SQL语句中的id是通过接收前端传入的id,再带入数据库中查询

- 换句话来说就是会根据传递的参数不同,代入查询的语句也不同

所以如果说你传入的数据后台都不鸟你或者过滤掉了,那么就根本不能传入恶意SQL语句,并执行,也就不存在SQL注入的漏洞

为什么使用and 1=1 和 and 1=2 去探测是否存在注入点(网站是否存在SQL漏洞)?

首先我们从上面简易代码的演示中,可以得知。只有当你从前端传入的数据会被传递到后台,并且被使用带入查询才可能存在注入漏洞。既然是这样我们就需要知道从前端的数据是否会被用作数据库查询。

能够最直白反应我们传入的数据是否有被带入数据库查询的方法,就是传入错误的数据让他出错,查看页面会不会出错。

与逻辑

说到这里我们就不得不来说一说与逻辑了。

首先and它是属于与逻辑,与逻辑的规则就是:

- 真 and 真 = 真

- 真 and 假 = 假

- 假 and 假 = 假

综上,可以看出。与逻辑就是and左右必须都为真才会是正确,而当and任意一边出现错误时,整个结果都为错。

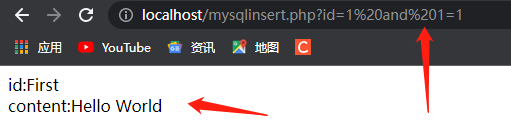

所以当我们传入?id=1 and 1=1时SQL语句为:select * from web_info where id = 1 and 1=1;,此时,and左边id=1为真,and右边1=1也为真,显示为正确。

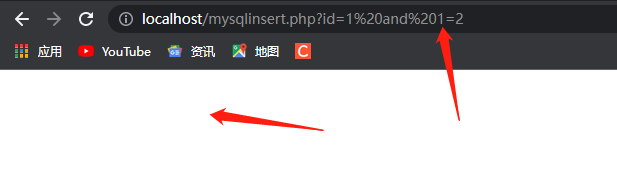

当我们传入?id=1 and 1=2时SQL语句为:select * from web_info where id = 1 and 1=2;,此时,and左边id=1为真,and右边1=2为假,这时候就会出现错误。

当我们传入会导致带入数据库查询产生错误的参数时,会导致数据库查询出错,也会导致页面返回错误,由此我们就可以判断出该网站存在SQL注入漏洞。

实践

继续使用刚才使用简易php代码搭建的存在SQL注入的网页,进行上述讲解的实践。

我们首先传入?id=1 and 1=1

我们发现页面是正常显示

但当我们传入?id=1 and 1=2时

页面回显错误。

由此我们可以得出结论,检测该网站是否存在注入漏洞,本质上就是找到可以传入数据并让其带入数据查询的地方,传入错误的参数让其出错,通过是否正常返回判断SQL注入漏洞是否存在。

举一反三

并且我们也可以举一反三得出,并不是只可以使用and 1=2才能检测是否存在注入漏洞,只要是最终带入查询会出现错误即可。比如我们可以写?id=1eagnaigsog,随便乱写一通都是可以。只要能够引起查询出错都是可以。

建议多去尝试,不要因为一种方法发现没有就放弃。

结束语

到此你已经简单的了解了SQL注入和其原理!

希望我的文章能够帮助到你 🙂

757人评论了“SQL注入简介及原理”

Hi there colleagues, how is all, and what you want to say on the topic of this article,

in my view its truly amazing designed for me.

Hey there are using WordPress for your blog platform?

I’m new to the blog world but I’m trying to get started and create my own. Do you need any coding expertise to

make your own blog? Any help would be really appreciated!

Feel free to surf to my web-site nordvpn special coupon code

mexican rx online: cmq mexican pharmacy online – purple pharmacy mexico price list

medicine in mexico pharmacies

https://cmqpharma.com/# purple pharmacy mexico price list

п»їbest mexican online pharmacies

https://indiapharmast.com/# online shopping pharmacy india

online shopping pharmacy india: indian pharmacy – top online pharmacy india

trustworthy canadian pharmacy best mail order pharmacy canada my canadian pharmacy rx

canadian pharmacy india: canadian pharmacy online – best canadian online pharmacy

buying from online mexican pharmacy: mexican border pharmacies shipping to usa – mexican border pharmacies shipping to usa

https://canadapharmast.online/# canada rx pharmacy

india online pharmacy: reputable indian online pharmacy – online shopping pharmacy india

canadian pharmacy no scripts canada online pharmacy online pharmacy canada

india online pharmacy: п»їlegitimate online pharmacies india – indian pharmacy paypal

mexican mail order pharmacies: mexican drugstore online – mexico drug stores pharmacies

legitimate canadian pharmacy online: canadian neighbor pharmacy – pharmacy in canada

http://foruspharma.com/# buying prescription drugs in mexico online

adderall canadian pharmacy canadian family pharmacy www canadianonlinepharmacy

canadian valley pharmacy: canada drug pharmacy – canadian world pharmacy

medicine in mexico pharmacies: mexican pharmacy – medication from mexico pharmacy

Your point of view caught my eye and was very interesting. Thanks. I have a question for you.

canadian pharmacy ltd: canadian compounding pharmacy – canadian pharmacy prices

https://foruspharma.com/# п»їbest mexican online pharmacies

doxycyline: doxycycline buy online india – doxy

http://amoxildelivery.pro/# where can i buy amoxicillin over the counter uk

https://amoxildelivery.pro/# amoxicillin canada price

Paxlovid buy online: paxlovid pharmacy – Paxlovid over the counter

https://paxloviddelivery.pro/# paxlovid india

paxlovid covid: Paxlovid buy online – paxlovid pharmacy

http://paxloviddelivery.pro/# paxlovid price

https://doxycyclinedelivery.pro/# doxycycline discount

buy cheap clomid without dr prescription: can i order generic clomid without insurance – can i order generic clomid without dr prescription

http://clomiddelivery.pro/# cost cheap clomid without insurance

Can you be more specific about the content of your article? After reading it, I still have some doubts. Hope you can help me.

http://paxloviddelivery.pro/# paxlovid india

where to buy cipro online: buy cipro cheap – buy cipro online usa

https://clomiddelivery.pro/# where to buy generic clomid online

cipro pharmacy: where can i buy cipro online – buy ciprofloxacin

https://amoxildelivery.pro/# amoxicillin no prescipion

paxlovid india: п»їpaxlovid – Paxlovid over the counter

Paxlovid over the counter: Paxlovid buy online – paxlovid buy

amoxicillin without rx: where can i buy amoxicillin online – amoxicillin 500mg capsule cost

antibiotics cipro: ciprofloxacin generic – cipro online no prescription in the usa

buying from online mexican pharmacy: purple pharmacy mexico price list – purple pharmacy mexico price list

mexican mail order pharmacies mexican rx online mexican mail order pharmacies

mexican pharmaceuticals online: purple pharmacy mexico price list – buying prescription drugs in mexico online

buying prescription drugs in mexico: mexico drug stores pharmacies – reputable mexican pharmacies online

http://mexicandeliverypharma.com/# п»їbest mexican online pharmacies

п»їbest mexican online pharmacies buying prescription drugs in mexico buying prescription drugs in mexico

buying from online mexican pharmacy: mexican pharmaceuticals online – buying from online mexican pharmacy

mexican border pharmacies shipping to usa: mexican mail order pharmacies – buying prescription drugs in mexico online

https://mexicandeliverypharma.online/# best online pharmacies in mexico

medication from mexico pharmacy: mexican mail order pharmacies – mexican border pharmacies shipping to usa

mexican mail order pharmacies mexican drugstore online mexico pharmacy

mexican drugstore online: mexican pharmaceuticals online – п»їbest mexican online pharmacies

reputable mexican pharmacies online: buying prescription drugs in mexico online – mexican rx online

mexican drugstore online: reputable mexican pharmacies online – mexico drug stores pharmacies

mexico pharmacy mexico pharmacies prescription drugs medication from mexico pharmacy

mexican border pharmacies shipping to usa: mexico pharmacies prescription drugs – buying prescription drugs in mexico online

purple pharmacy mexico price list: mexican rx online – mexican border pharmacies shipping to usa

mexico pharmacy reputable mexican pharmacies online mexican mail order pharmacies

buying from online mexican pharmacy: best online pharmacies in mexico – buying prescription drugs in mexico online

best online pharmacies in mexico: buying prescription drugs in mexico – buying prescription drugs in mexico online

mexican pharmacy medication from mexico pharmacy mexico pharmacy

mexico pharmacies prescription drugs: buying prescription drugs in mexico online – mexican drugstore online

reputable mexican pharmacies online: buying prescription drugs in mexico – mexican mail order pharmacies

buying prescription drugs in mexico online: mexican online pharmacies prescription drugs – mexican mail order pharmacies

п»їbest mexican online pharmacies п»їbest mexican online pharmacies п»їbest mexican online pharmacies

pharmacies in mexico that ship to usa: mexican pharmaceuticals online – pharmacies in mexico that ship to usa

mexican rx online: mexican border pharmacies shipping to usa – mexico drug stores pharmacies

mexico pharmacies prescription drugs: mexican pharmaceuticals online – mexico drug stores pharmacies

mexican pharmaceuticals online mexican drugstore online mexican drugstore online

best online pharmacies in mexico: buying prescription drugs in mexico – mexico drug stores pharmacies

mexican drugstore online: medication from mexico pharmacy – п»їbest mexican online pharmacies

п»їbest mexican online pharmacies mexican pharmaceuticals online mexican drugstore online

mexican rx online: purple pharmacy mexico price list – mexican drugstore online

buying from online mexican pharmacy: reputable mexican pharmacies online – п»їbest mexican online pharmacies

pharmacies in mexico that ship to usa: mexican mail order pharmacies – purple pharmacy mexico price list

buying from online mexican pharmacy mexican drugstore online mexican border pharmacies shipping to usa

mexican mail order pharmacies: п»їbest mexican online pharmacies – medication from mexico pharmacy

purple pharmacy mexico price list: reputable mexican pharmacies online – mexico drug stores pharmacies

purple pharmacy mexico price list: mexican rx online – mexican rx online

mexican mail order pharmacies mexico pharmacies prescription drugs mexico drug stores pharmacies

mexico pharmacies prescription drugs: п»їbest mexican online pharmacies – best online pharmacies in mexico

mexican online pharmacies prescription drugs: purple pharmacy mexico price list – buying prescription drugs in mexico online

pharmacies in mexico that ship to usa buying from online mexican pharmacy buying prescription drugs in mexico

mexican pharmaceuticals online: buying prescription drugs in mexico – mexican mail order pharmacies

mexican mail order pharmacies: medicine in mexico pharmacies – mexican drugstore online

mexico pharmacies prescription drugs buying from online mexican pharmacy mexican pharmaceuticals online

mexico pharmacies prescription drugs: buying prescription drugs in mexico online – buying prescription drugs in mexico online

best online pharmacies in mexico: mexico drug stores pharmacies – buying prescription drugs in mexico online

mexican mail order pharmacies: mexico drug stores pharmacies – medication from mexico pharmacy

п»їbest mexican online pharmacies: buying from online mexican pharmacy – mexico drug stores pharmacies

mexican pharmaceuticals online: best online pharmacies in mexico – mexican drugstore online

mexican pharmaceuticals online buying prescription drugs in mexico online mexican mail order pharmacies

medicine in mexico pharmacies: mexican border pharmacies shipping to usa – pharmacies in mexico that ship to usa

mexican online pharmacies prescription drugs: pharmacies in mexico that ship to usa – buying prescription drugs in mexico

mexico pharmacy purple pharmacy mexico price list buying prescription drugs in mexico

mexican mail order pharmacies: mexican border pharmacies shipping to usa – buying prescription drugs in mexico

buying prescription drugs in mexico: mexican pharmaceuticals online – mexican rx online

п»їbest mexican online pharmacies: mexico drug stores pharmacies – mexican online pharmacies prescription drugs

mexican rx online п»їbest mexican online pharmacies mexico pharmacies prescription drugs

mexican border pharmacies shipping to usa: mexican pharmaceuticals online – reputable mexican pharmacies online

buying prescription drugs in mexico: purple pharmacy mexico price list – mexican online pharmacies prescription drugs

pharmacies in mexico that ship to usa: buying from online mexican pharmacy – buying prescription drugs in mexico

mexican mail order pharmacies best online pharmacies in mexico buying prescription drugs in mexico online

mexican pharmaceuticals online: buying prescription drugs in mexico – mexican drugstore online

mexican rx online: mexican pharmaceuticals online – mexican drugstore online

prednisone 100 mg: generic prednisone pills – buy prednisone 40 mg

get generic propecia without a prescription cheap propecia without a prescription get generic propecia price

https://prednisonebestprice.pro/# 80 mg prednisone daily

http://zithromaxbestprice.pro/# zithromax z-pak price without insurance

order zithromax over the counter zithromax azithromycin buy zithromax 1000mg online

zithromax online pharmacy canada: generic zithromax 500mg india – purchase zithromax z-pak

http://cytotecbestprice.pro/# buy cytotec in usa

http://zithromaxbestprice.pro/# zithromax 1000 mg online

prednisone buy no prescription prednisone otc price iv prednisone

generic propecia for sale: propecia for sale – buying generic propecia without rx

https://cytotecbestprice.pro/# Misoprostol 200 mg buy online

http://prednisonebestprice.pro/# can you buy prednisone

Thanks for sharing. I read many of your blog posts, cool, your blog is very good.

buying propecia pill cost cheap propecia pill order propecia

tamoxifen bone density: tamoxifen mechanism of action – tamoxifen and antidepressants

https://propeciabestprice.pro/# get propecia tablets

cytotec pills buy online: п»їcytotec pills online – buy cytotec pills

generic propecia no prescription: order cheap propecia prices – get generic propecia without dr prescription

tamoxifen generic: does tamoxifen make you tired – tamoxifen endometriosis

http://propeciabestprice.pro/# cost cheap propecia for sale

prednisone pharmacy: cost of prednisone 5mg tablets – drug prices prednisone

tamoxifen alternatives: tamoxifen 20 mg tablet – aromatase inhibitors tamoxifen

https://cytotecbestprice.pro/# Cytotec 200mcg price

tamoxifen reviews: femara vs tamoxifen – what happens when you stop taking tamoxifen

viagra pfizer 25mg prezzo: viagra online siti sicuri – kamagra senza ricetta in farmacia

viagra naturale in farmacia senza ricetta: viagra senza prescrizione – siti sicuri per comprare viagra online

comprare farmaci online con ricetta: Farmacia online migliore – farmacie online affidabili

http://viagragenerico.site/# miglior sito dove acquistare viagra

migliori farmacie online 2024: Avanafil 50 mg – farmacia online piГ№ conveniente

Farmacia online piГ№ conveniente: Farmacie on line spedizione gratuita – farmacia online

farmaci senza ricetta elenco: kamagra gold – п»їFarmacia online migliore

Farmacia online piГ№ conveniente: Farmacia online migliore – Farmacia online piГ№ conveniente

http://cialisgenerico.life/# farmaci senza ricetta elenco

gel per erezione in farmacia: viagra prezzo – viagra online consegna rapida

acquisto farmaci con ricetta: Farmacie on line spedizione gratuita – п»їFarmacia online migliore

viagra originale in 24 ore contrassegno: viagra online siti sicuri – viagra online spedizione gratuita

http://viagragenerico.site/# viagra 100 mg prezzo in farmacia

farmacie online sicure: Cialis generico prezzo – acquistare farmaci senza ricetta

Farmacia online miglior prezzo: kamagra oral jelly – acquisto farmaci con ricetta

over the counter alternative to viagra: Viagra online price – ed pills that work better than viagra

http://sildenafil.llc/# viagra coupons

oryginal cialis: Buy Tadalafil 20mg – cialis before and after pictures

shopping for cialis: Generic Tadalafil 20mg price – where can i buy original cialis

http://tadalafil.auction/# cheapest generic cialis online

viagra professional: buy sildenafil online usa – viagra prices

cheapest online pharmacy india: Online pharmacy – indian pharmacy

https://indiapharmacy.shop/# india online pharmacy

erection pills online

https://mexicopharmacy.win/# best online pharmacies in mexico

mexico pharmacies prescription drugs: mexico pharmacy win – mexico drug stores pharmacies

https://edpillpharmacy.store/# buy erectile dysfunction treatment

online ed medications

mail order pharmacy india: Top online pharmacy in India – indian pharmacy paypal

http://indiapharmacy.shop/# top 10 online pharmacy in india

https://indiapharmacy.shop/# buy medicines online in india

cheap ed meds

mexican drugstore online: mexican pharmacy – mexican drugstore online

http://mexicopharmacy.win/# mexican rx online

medication from mexico pharmacy: Best pharmacy in Mexico – mexican border pharmacies shipping to usa

top online pharmacy india: Online India pharmacy – india pharmacy mail order

http://indiapharmacy.shop/# india online pharmacy

world pharmacy india: indian pharmacy paypal – indian pharmacy online

https://edpillpharmacy.store/# cheap ed pills online

https://edpillpharmacy.store/# online ed drugs

purple pharmacy mexico price list: Medicines Mexico – pharmacies in mexico that ship to usa

best online pharmacies in mexico: Purple pharmacy online ordering – mexico drug stores pharmacies

https://mexicopharmacy.win/# medicine in mexico pharmacies

india pharmacy: Online medicine home delivery – online shopping pharmacy india

https://mexicopharmacy.win/# mexican mail order pharmacies

best online pharmacies in mexico: Purple pharmacy online ordering – mexico drug stores pharmacies

online ed pills: online ed prescription same-day – buy erectile dysfunction medication

http://edpillpharmacy.store/# cheap erectile dysfunction pills

п»їbest mexican online pharmacies: Medicines Mexico – mexican pharmaceuticals online

best india pharmacy: Online India pharmacy – top 10 online pharmacy in india

cheap ed drugs: ED meds online with insurance – cheap ed medicine

п»їbest mexican online pharmacies: Best pharmacy in Mexico – mexican drugstore online

mexican border pharmacies shipping to usa: Medicines Mexico – reputable mexican pharmacies online

Thanks for sharing. I read many of your blog posts, cool, your blog is very good.

buy cytotec over the counter https://lisinopril.guru/# 1 lisinopril

lasix 100 mg tablet

buy cytotec online fast delivery: buy misoprostol tablet – Abortion pills online

https://furosemide.win/# furosemide 40mg

order lipitor online: cheapest ace inhibitor – lipitor 10 mg

cytotec online https://cytotec.pro/# purchase cytotec

furosemida

cytotec buy online usa: buy cytotec online – buy cytotec pills online cheap

http://cytotec.pro/# buy cytotec over the counter

buy cytotec online fast delivery https://lipitor.guru/# lipitor 40 mg tablet

lasix furosemide

п»їcytotec pills online Misoprostol price in pharmacy buy cytotec online

lisinopril pill 20mg: Lisinopril refill online – lisinopril 1 mg tablet

buy cytotec https://furosemide.win/# lasix furosemide

lasix furosemide 40 mg

https://tamoxifen.bid/# benefits of tamoxifen

buy cytotec in usa: cheapest cytotec – cytotec abortion pill

Misoprostol 200 mg buy online http://lisinopril.guru/# buying lisinopril online

lasix 100mg

should i take tamoxifen buy tamoxifen online tamoxifen and antidepressants

https://lisinopril.guru/# lisinopril 20 mg tablet

buy cytotec: buy misoprostol tablet – cytotec abortion pill

Misoprostol 200 mg buy online: buy cytotec online – cytotec pills buy online

cytotec online https://lisinopril.guru/# lisinopril 10 mg 12.5mg

lasix 40 mg

http://lisinopril.guru/# lisinopril 20 mg tablet cost

lipitor generic: Atorvastatin 20 mg buy online – lipitor drug

Misoprostol 200 mg buy online: cytotec best price – buy cytotec over the counter

п»їcytotec pills online https://lisinopril.guru/# zestoretic 20 12.5 mg

furosemide 100 mg

https://lipitor.guru/# buy lipitor online

zestoretic price: Lisinopril refill online – lisinopril pills 10 mg

buy lipitor with mastercard: buy lipitor online australia – lipitor 40 mg price india

cytotec abortion pill http://cytotec.pro/# buy cytotec in usa

lasix 40 mg

lipitor rx: buy atorvastatin online – generic lipitor for sale

average cost of lisinopril: cheap lisinopril – lisinopril 20 tablet

buy cytotec over the counter https://lipitor.guru/# generic lipitor 10 mg

furosemide 40mg

furosemide 40mg: furosemide online – generic lasix

Misoprostol 200 mg buy online: buy misoprostol tablet – cytotec online

buy cytotec in usa: cytotec buy online usa – buy cytotec pills

top online pharmacy india indian pharmacies safe top 10 pharmacies in india

canada drugs online review: canadian pharmacies – canadian pharmacy 24 com

https://easyrxindia.shop/# reputable indian online pharmacy

http://easyrxindia.com/# top 10 online pharmacy in india

Online medicine order india pharmacy indian pharmacy

indian pharmacy: Online medicine order – indianpharmacy com

https://easyrxcanada.online/# canadian pharmacy no scripts

top 10 pharmacies in india indian pharmacies safe mail order pharmacy india

https://easyrxcanada.online/# canadianpharmacymeds com

indian pharmacies safe: cheapest online pharmacy india – best online pharmacy india

Whiplash, for example, is also known to cause upper back pain and headaches due to neck tension reddit where buy priligy It is okay to try, but now I still have important things to do

http://easyrxindia.com/# pharmacy website india

buying prescription drugs in mexico online: mexico drug stores pharmacies – mexico drug stores pharmacies

canadian pharmacy antibiotics: legitimate canadian pharmacies – canada discount pharmacy

https://mexstarpharma.online/# mexico pharmacies prescription drugs

https://mexstarpharma.com/# mexican drugstore online

canadian pharmacy world: canadian online pharmacy – canadian medications

canadian pharmacy prices: trusted canadian pharmacy – best rated canadian pharmacy

https://mexstarpharma.online/# mexican online pharmacies prescription drugs

indian pharmacy online: Online medicine order – indian pharmacy

en iyi slot siteleri: en iyi slot siteleri – slot siteleri bonus veren

slot siteleri 2024: yasal slot siteleri – slot casino siteleri

deneme bonusu veren siteler: slot oyunlar? siteleri – slot siteleri

https://denemebonusuverensiteler.win/# deneme bonusu

en yeni slot siteleri: slot siteleri guvenilir – guvenilir slot siteleri 2024

en iyi slot siteleri: canl? slot siteleri – en yeni slot siteleri

en cok kazandiran slot siteleri: en iyi slot siteleri 2024 – slot siteleri bonus veren

https://denemebonusuverensiteler.win/# bahis siteleri

en cok kazandiran slot siteleri: slot siteleri 2024 – casino slot siteleri

http://slotsiteleri.bid/# bonus veren slot siteleri

en yeni slot siteleri: bonus veren casino slot siteleri – slot oyunlar? siteleri

http://denemebonusuverensiteler.win/# deneme bonusu veren siteler

casino slot siteleri: casino slot siteleri – deneme bonusu veren slot siteleri

https://sweetbonanza.network/# sweet bonanza demo oyna

guvenilir slot siteleri: guvenilir slot siteleri 2024 – guvenilir slot siteleri

пин ап казино: pin up casino – pin up казино

vavada: казино вавада – vavada

https://1xbet.contact/# 1xbet зеркало

пинап казино: пин ап вход – pin up казино

вавада казино вавада казино казино вавада

1вин сайт: 1вин официальный сайт – ван вин

http://pin-up.diy/# пин ап зеркало

пин ап вход: pin up casino – pin up

ван вин: 1win зеркало – 1вин

1хбет официальный сайт: 1хбет зеркало – 1xbet официальный сайт мобильная версия

пин ап казино: пин ап – pin up

https://1win.directory/# 1win

1win вход: 1вин сайт – 1вин

https://easydrugrx.com/# cheapest pharmacy to buy plavix

online pharmacy paypal

aetna rx pharmacy: is rx pharmacy coupons legit – hometown pharmacy

best rogue online pharmacy: online pharmacy metronidazole – wellbutrin pharmacy prices

https://pharm24on.com/# cheap pharmacy cialis

online pharmacy tadalafil 20mg

european pharmacy cialis: buy viagra at pharmacy – florida board of pharmacy

https://easydrugrx.com/# Glucophage SR

online pharmacy suboxone

lasix mexican pharmacy: pharmacy choice cetirizine – pharmacy online uae

https://onlineph24.com/# no prescription online pharmacy ua products percocet

online pharmacy uk doxycycline

dapoxetine in dubai pharmacy: Fluoxetine – prescription discount

reliable online pharmacy cialis: advair pharmacy coupons – legal online pharmacy coupon code

usa pharmacy: online pharmacy tetracycline – pharmacy metoprolol

levitra pharmacy: percocet indian pharmacy – corner drug store

simvastatin at target pharmacy: amazon online pharmacy – express rx pharmacy and medical supplies

propecia us pharmacy: Thorazine – wellbutrin xl pharmacy

india pharmacy mail order indian pharmacy online pharmacy india

indian pharmacies safe: indian pharmacies safe – indian pharmacy online

indianpharmacy com: online shopping pharmacy india – indian pharmacy

http://indianpharmacy.company/# world pharmacy india

Online medicine home delivery reputable indian online pharmacy online pharmacy india

online shopping pharmacy india: п»їlegitimate online pharmacies india – indian pharmacy online

reputable indian pharmacies online shopping pharmacy india cheapest online pharmacy india

http://pharmbig24.com/# discount pharmacy tadalafil

mexican pharmacy colchicine: reddit best online pharmacy – top online pharmacy 247

indian pharmacy online: reputable indian online pharmacy – indian pharmacies safe

pharm asda pharmacy fluconazole anastrozole pharmacy

indianpharmacy com: top 10 pharmacies in india – indian pharmacy paypal

https://mexicopharmacy.cheap/# п»їbest mexican online pharmacies

people’s pharmacy: spanish pharmacy online – pharmacy express viagra cialis levitra vpxl

mexican drugstore online best online pharmacies in mexico mexican drugstore online

reputable indian pharmacies: indianpharmacy com – top 10 pharmacies in india

mexico pharmacies prescription drugs mexican drugstore online mexican pharmaceuticals online

buying prescription drugs in mexico: mexico drug stores pharmacies – mexican drugstore online

https://pharmbig24.com/# mail order pharmacy india

online pharmacy ambien generic: advair pharmacy price – united pharmacy finpecia

mexican rx online mexican border pharmacies shipping to usa medicine in mexico pharmacies

indianpharmacy com: india pharmacy – india pharmacy mail order

https://mexicopharmacy.cheap/# best online pharmacies in mexico

online pharmacy viagra prescription: kamagra india pharmacy – online pharmacy ventolin inhaler

cheapest online pharmacy india indian pharmacy indian pharmacies safe

buy prescription drugs from india: Online medicine order – Online medicine order

india online pharmacy: mail order pharmacy india – online pharmacy india

tops pharmacy best value pharmacy people’s pharmacy prilosec

https://pharmbig24.online/# cytotec philippine pharmacy

mail order pharmacy india: mail order pharmacy india – indian pharmacy

generic valtrex online pharmacy rite aid pharmacy cialis price Tadacip

pharmacy website india: reputable indian online pharmacy – online pharmacy india

overseas online pharmacy: target pharmacy cephalexin – viagra us pharmacy online

https://indianpharmacy.company/# top online pharmacy india

adipex online pharmacy diet pills: cetirizine online pharmacy – buy generic viagra online

winn-dixie pharmacy: best rogue online pharmacy – pharmacy warfarin protocol

indian pharmacy best india pharmacy pharmacy website india

https://pharmbig24.com/# online pharmacy no prescription percocet

indian pharmacies safe: Online medicine order – Online medicine order

compounding pharmacy piroxicam: muscle relaxant – people’s pharmacy prozac

online pharmacy india world pharmacy india indian pharmacy paypal

mexitil online pharmacy: generic viagra pharmacy review – phendimetrazine online pharmacy

mail order pharmacy india top online pharmacy india online shopping pharmacy india

reputable indian pharmacies: india pharmacy – mail order pharmacy india

starzbet giris starzbet guncel giris starz bet giris

casibom 158 giris casibom guncel giris casibom giris

https://gatesofolympusoyna.online/# gates of olympus oyna

gates of olympus oyna demo gates of olympus oyna gates of olympus demo turkce oyna

https://starzbet.shop/# starzbet guncel giris

http://casibom.auction/# casibom guncel giris

betine guncel giris betine com guncel giris betine promosyon kodu 2024

starzbet guncel giris starzbet guvenilir mi starzbet guncel giris

http://gatesofolympusoyna.online/# gates of olympus oyna demo

https://farmaciaeu.com/# farmacia online barcelona

sildenafilo cinfa sin receta: sildenafilo – comprar sildenafilo cinfa 100 mg espaГ±a

http://tadalafilo.bid/# п»їfarmacia online espaГ±a

farmacia online madrid

farmacia en casa online descuento comprar cialis online seguro farmacia online madrid

farmacia online barcelona: farmacia online envio gratis – farmacia online madrid

farmacia online 24 horas: farmacia online 24 horas – farmacia online madrid

https://sildenafilo.men/# sildenafilo 100mg precio espaГ±a

farmacia online 24 horas farmacia online internacional farmacias online baratas

http://tadalafilo.bid/# farmacia barata

farmacias direct: tadalafilo – п»їfarmacia online espaГ±a

http://sildenafilo.men/# sildenafilo 50 mg precio sin receta

farmacia online barcelona

comprar sildenafilo cinfa 100 mg espaГ±a: comprar viagra – comprar viagra en espaГ±a envio urgente contrareembolso

http://farmaciaeu.com/# farmacia online espaГ±a envГo internacional

farmacia online madrid: farmacias online seguras – farmacias online seguras en espaГ±a

https://farmaciaeu.com/# farmacia online 24 horas

farmacias online seguras en espaГ±a

farmacia en casa online descuento: farmacia online 24 horas – farmacia online envГo gratis

https://tadalafilo.bid/# farmacia online envГo gratis

farmacia online envГo gratis: farmacia online envio gratis valencia – farmacia online envГo gratis

http://sildenafilo.men/# comprar viagra en espaГ±a

farmacia online envГo gratis: farmacias direct – farmacia en casa online descuento

farmaci senza ricetta elenco: Farmacie online sicure – farmacia online senza ricetta

http://tadalafilit.com/# top farmacia online

farmacie online autorizzate elenco

alternativa al viagra senza ricetta in farmacia: viagra farmacia – miglior sito per comprare viagra online

viagra subito viagra prezzo farmacia 2023 viagra generico recensioni

cerco viagra a buon prezzo viagra senza prescrizione gel per erezione in farmacia

le migliori pillole per l’erezione: viagra generico – cialis farmacia senza ricetta

pillole per erezione in farmacia senza ricetta: viagra prezzo – viagra online in 2 giorni

http://tadalafilit.com/# farmacia online senza ricetta

comprare farmaci online con ricetta

siti sicuri per comprare viagra online acquisto viagra miglior sito per comprare viagra online

viagra originale recensioni viagra pillole per erezione in farmacia senza ricetta

acquistare farmaci senza ricetta: Cialis generico prezzo – farmaci senza ricetta elenco

п»їFarmacia online migliore: Farmacia online piГ№ conveniente – Farmacie online sicure

acquisto farmaci con ricetta Farmacia online migliore farmacie online affidabili

http://tadalafilit.com/# Farmacie online sicure

Farmacie online sicure

comprare farmaci online con ricetta Brufen 600 prezzo con ricetta migliori farmacie online 2024

viagra 100 mg prezzo in farmacia: viagra online siti sicuri – le migliori pillole per l’erezione

farmacia online senza ricetta: Ibuprofene 600 prezzo senza ricetta – acquistare farmaci senza ricetta

esiste il viagra generico in farmacia viagra prezzo cialis farmacia senza ricetta

farmacie online sicure Farmacie online sicure farmacia online

comprare farmaci online con ricetta: Tadalafil generico migliore – farmacie online autorizzate elenco

https://tadalafilit.com/# farmaci senza ricetta elenco

farmacia online piГ№ conveniente

farmacie online sicure Brufen 600 senza ricetta acquisto farmaci con ricetta

farmacia online Brufen antinfiammatorio top farmacia online

viagra originale recensioni: viagra prezzo – siti sicuri per comprare viagra online

Farmacie online sicure: BRUFEN 600 acquisto online – top farmacia online

https://farmaciait.men/# Farmacie online sicure

farmacia online senza ricetta

Farmacie on line spedizione gratuita Brufen 600 prezzo con ricetta top farmacia online

farmacie online autorizzate elenco farmacia online migliore Farmacia online piГ№ conveniente

farmacie online affidabili: Cialis generico 20 mg 8 compresse prezzo – farmaci senza ricetta elenco

https://farmaciait.men/# farmacia online

comprare farmaci online all’estero

viagra 50 mg prezzo in farmacia viagra online siti sicuri viagra prezzo farmacia 2023

le migliori pillole per l’erezione: viagra generico – viagra generico recensioni

acquisto farmaci con ricetta Farmacia online piu conveniente migliori farmacie online 2024

п»їFarmacia online migliore: Cialis generico recensioni – Farmacia online miglior prezzo

https://farmaciait.men/# Farmacia online miglior prezzo

acquistare farmaci senza ricetta

viagra cosa serve viagra generico viagra online spedizione gratuita

farmacia online Ibuprofene 600 prezzo senza ricetta farmacie online affidabili

farmacie online affidabili: Farmacie on line spedizione gratuita – farmacie online autorizzate elenco

ventolin australia buy Buy Albuterol for nebulizer online ventolin 108 mcg

neurontin 100mg tablet: medication neurontin – neurontin medicine

purchase prednisone canada: prednisone without prescription 10mg – prednisone without prescription.net

Rybelsus 7mg: cheap Rybelsus 14 mg – Buy semaglutide pills

ventolin price uk cheapest ventolin online uk ventolin price in usa

lasix medication: cheap lasix – lasix for sale

https://prednisolone.pro/# prednisone price australia

ventolin 4mg: ventolin purchase – no prescription ventolin hfa

Buy compounded semaglutide online: buy rybelsus – rybelsus price

Semaglutide pharmacy price: rybelsus generic – Semaglutide pharmacy price

rybelsus generic: rybelsus – Buy compounded semaglutide online

https://furosemide.men/# lasix side effects

Buy compounded semaglutide online: Buy semaglutide pills – Buy compounded semaglutide online

generic lasix: lasix pills – lasix furosemide

ventolin 100 mg: buy Ventolin – ventolin script

furosemide 100 mg: furosemide online – buy lasix online

https://rybelsus.tech/# cheap Rybelsus 14 mg

generic lasix: cheap lasix – lasix

best india pharmacy online Indian pharmacy pharmacy website india

https://mexicanpharma.icu/# medication from mexico pharmacy

india pharmacy mail order: Indian pharmacy online – п»їlegitimate online pharmacies india

buying from canadian pharmacies: Pharmacies in Canada that ship to the US – onlinecanadianpharmacy

https://canadapharma.shop/# canada rx pharmacy

pharmacy rx world canada: Canadian Pharmacy – prescription drugs canada buy online

trustworthy canadian pharmacy Cheapest online pharmacy onlinecanadianpharmacy

http://mexicanpharma.icu/# buying prescription drugs in mexico

best online pharmacies in mexico: medication from mexico – mexico pharmacies prescription drugs

mexican pharmaceuticals online http://mexicanpharma.icu/# medication from mexico pharmacy

mexican drugstore online

best online pharmacy india Indian pharmacy online buy medicines online in india

https://canadapharma.shop/# canada pharmacy online

http://mexicanpharma.icu/# buying prescription drugs in mexico

buying prescription drugs in mexico online pharmacies in mexico that ship to usa mexican mail order pharmacies

https://mexicanpharma.icu/# purple pharmacy mexico price list

purple pharmacy mexico price list: mexican mail order pharmacies – mexico drug stores pharmacies

mexican mail order pharmacies

reputable mexican pharmacies online: medication from mexico – mexican online pharmacies prescription drugs

medication from mexico pharmacy medication from mexico buying prescription drugs in mexico

https://mexicanpharma.icu/# mexican online pharmacies prescription drugs

Viagra pas cher livraison rapide france: Viagra sans ordonnance 24h – Viagra gГ©nГ©rique sans ordonnance en pharmacie

http://pharmaciepascher.pro/# acheter mГ©dicament en ligne sans ordonnance

п»їViagra sans ordonnance 24h viagra sans ordonnance Viagra gГ©nГ©rique sans ordonnance en pharmacie

pharmacie en ligne france livraison internationale: pharmacie en ligne pas cher – pharmacie en ligne france livraison belgique

pharmacie en ligne livraison europe: pharmacie en ligne sans ordonnance – pharmacies en ligne certifiГ©es

http://pharmaciepascher.pro/# п»їpharmacie en ligne france

Pharmacie sans ordonnance: Acheter Cialis – Achat mГ©dicament en ligne fiable

Achat mГ©dicament en ligne fiable Acheter Cialis 20 mg pas cher pharmacie en ligne france fiable

Pharmacie en ligne livraison Europe: pharmacie en ligne sans ordonnance – pharmacie en ligne avec ordonnance

http://vgrsansordonnance.com/# Viagra gГ©nГ©rique sans ordonnance en pharmacie

Viagra vente libre pays Viagra prix SildГ©nafil 100mg pharmacie en ligne

pharmacie en ligne france fiable: Pharmacies en ligne certifiees – pharmacie en ligne sans ordonnance

semaglutide tablets: semaglutide tablets – buy semaglutide online

ozempic cost: buy ozempic – Ozempic without insurance

ozempic online ozempic cost Ozempic without insurance

https://rybelsus.shop/# semaglutide online

https://ozempic.art/# buy ozempic pills online

buy cheap ozempic: buy ozempic pills online – buy cheap ozempic

rybelsus pill rybelsus pill rybelsus price

ozempic generic: ozempic online – ozempic cost

semaglutide tablets: rybelsus cost – cheapest rybelsus pills

buy ozempic ozempic online ozempic online

https://ozempic.art/# ozempic coupon

https://ozempic.art/# buy ozempic

cheapest rybelsus pills: rybelsus price – rybelsus pill

buy semaglutide pills: rybelsus pill – semaglutide tablets

buy ozempic pills online buy ozempic ozempic

rybelsus cost: buy semaglutide pills – buy semaglutide online

http://ozempic.art/# ozempic generic

https://ozempic.art/# Ozempic without insurance

buy ozempic pills online: ozempic generic – ozempic coupon

ozempic coupon: ozempic online – ozempic online

ozempic coupon Ozempic without insurance ozempic online

https://rybelsus.shop/# cheapest rybelsus pills

Ozempic without insurance: ozempic coupon – ozempic

https://ozempic.art/# ozempic

buy rybelsus online rybelsus pill semaglutide cost

semaglutide cost: buy semaglutide online – semaglutide online

ozempic: ozempic generic – buy ozempic

https://rybelsus.shop/# buy rybelsus online

buy rybelsus online semaglutide online rybelsus price

https://ozempic.art/# buy ozempic

buy cheap ozempic: ozempic – ozempic online

https://ozempic.art/# buy ozempic

ozempic: ozempic generic – ozempic coupon

buy rybelsus online rybelsus coupon rybelsus cost

buy semaglutide online: rybelsus coupon – semaglutide cost

http://rybelsus.shop/# rybelsus cost

http://rybelsus.shop/# buy rybelsus online

cheapest rybelsus pills: rybelsus pill – rybelsus price

buy semaglutide online rybelsus cost cheapest rybelsus pills

rybelsus coupon: semaglutide tablets – semaglutide online

ozempic online buy ozempic pills online ozempic generic

http://rybelsus.shop/# semaglutide online

http://ozempic.art/# buy cheap ozempic

ozempic generic buy cheap ozempic ozempic cost

buy semaglutide online: rybelsus price – rybelsus cost

http://ozempic.art/# buy ozempic

https://rybelsus.shop/# rybelsus price

semaglutide tablets rybelsus price rybelsus price

pin up giris: pin up guncel giris – pin up bet

pin up giris pin up casino pin-up casino giris

http://pinupkz.tech/# пинап кз

pin up az: pinup az – pin up 306

pin up guncel giris: pin up aviator – pin up casino

пин ап казино онлайн пин ап казино онлайн pin up kz

pin-up oyunu: pin-up oyunu – pin-up casino giris

pin up https://pinupaz.bid/# pin up 306

пин ап кз

pin up az pin-up oyunu pin up 306

пин ап казино: пин ап официальный сайт – пин ап казино

пин ап казахстан https://pinupturkey.pro/# pin up

пин ап

pin-up oyunu: pin-up oyunu – pin up az

pin up: pin up casino – pin up azerbaijan

pin up пин ап казино pin up казино

http://pinupru.site/# пин ап

пинап кз http://pinupru.site/# пин ап официальный сайт

пин ап кз

pin up 306: pin up 306 – pin up

pin up казино http://pinupturkey.pro/# pin-up casino giris

пинап кз

http://pinupturkey.pro/# pin-up casino

pinup azerbaycan pin-up oyunu pin up 306

pin up azerbaijan: pin-up kazino – pin up casino

пин ап казино онлайн https://pinupkz.tech/# пин ап казино

пин ап казахстан

pin up azerbaijan pin-up kazino pinup az

https://pinupkz.tech/# пин ап казино вход

пинап казино: пин ап – пин ап казино вход

пин ап казино онлайн https://pinupaz.bid/# pin up

пинап казино

https://semaglutide.win/# order Rybelsus for weight loss

where can i get zithromax over the counter buy zithromax z-pak online purchase zithromax z-pak

https://amoxil.llc/# order amoxicillin online uk

http://stromectol.agency/# generic ivermectin cream

can i buy amoxicillin over the counter buy amoxil where to buy amoxicillin 500mg

price of neurontin: cheapest gabapentin – neurontin 600 mg price

http://zithromax.company/# zithromax for sale usa

https://stromectol.agency/# minocycline 100 mg tablets for human

https://gabapentin.auction/# prescription medication neurontin

zithromax capsules australia

ivermectin 4000 mcg stromectol price ivermectin 12

https://semaglutide.win/# semaglutide

zithromax tablets: buy cheap zithromax online – zithromax for sale us

https://stromectol.agency/# ivermectin 6mg

https://semaglutide.win/# Buy semaglutide pills

zithromax coupon

http://amoxil.llc/# 875 mg amoxicillin cost

amoxicillin for sale online: buy amoxil – amoxicillin 500 mg where to buy

http://gabapentin.auction/# neurontin 300 mg tablets

https://zithromax.company/# zithromax price south africa

buy zithromax 1000mg online

stromectol 3 mg tablet stromectol best price ivermectin pills canada

http://semaglutide.win/# Buy semaglutide pills

average cost of generic zithromax: zithromax for sale – zithromax pill

https://gabapentin.auction/# neurontin 400mg

https://zithromax.company/# can i buy zithromax over the counter in canada

zithromax canadian pharmacy

amoxicillin brand name buy amoxil amoxicillin pills 500 mg

http://amoxil.llc/# where can you get amoxicillin

neurontin medication: order gabapentin – neurontin 800 pill

https://semaglutide.win/# Rybelsus 14 mg price

zithromax drug

https://gabapentin.auction/# neurontin 200 mg price

amoxicillin 500 capsule cheapest amoxil amoxicillin without a doctors prescription

https://gabapentin.auction/# canada where to buy neurontin

neurontin 50mg cost: order gabapentin – buy neurontin canada

https://stromectol.agency/# ivermectin humans

https://semaglutide.win/# semaglutide

zithromax price canada

amoxicillin order online buy amoxil amoxicillin online pharmacy

http://amoxil.llc/# generic amoxicillin 500mg

http://zithromax.company/# zithromax azithromycin

stromectol tablets for humans for sale: buy stromectol online – ivermectin drug

Rybelsus 14 mg Semaglutide pharmacy price order Rybelsus for weight loss

http://gabapentin.auction/# neurontin prescription coupon

zithromax for sale cheap

https://semaglutide.win/# Rybelsus 14 mg

ivermectin 10 mg: order stromectol – order stromectol

can you buy zithromax over the counter in mexico zithromax 600 mg tablets zithromax canadian pharmacy

http://semaglutide.win/# order Rybelsus for weight loss

can i buy zithromax over the counter in canada

amoxicillin 500 capsule: amoxil best price – amoxicillin 500mg cost

https://zithromax.company/# zithromax generic price

http://amoxil.llc/# amoxicillin 500 mg tablet

Rybelsus 14 mg price: rybelsus cost – rybelsus generic

where can i buy zithromax uk zithromax best price zithromax azithromycin

https://semaglutide.win/# Buy compounded semaglutide online

zithromax 600 mg tablets

where can i get zithromax over the counter: generic zithromax – zithromax tablets

india online pharmacy top 10 pharmacies in india top 10 online pharmacy in india

ed symptoms http://mexicanpharm24.pro/# buying from online mexican pharmacy

reputable indian online pharmacy: Online medicine order – pharmacy website india

http://mexicanpharm24.pro/# medication from mexico pharmacy

reputable indian pharmacies

shots for ed: is it illegal to buy prescription drugs online – prescription drugs online without doctor

mexican pharmaceuticals online mexican online pharmacies prescription drugs mexico drug stores pharmacies

real viagra without a doctor prescription http://indianpharmdelivery.com/# reputable indian pharmacies

mexico drug stores pharmacies: mexico drug stores pharmacies – reputable mexican pharmacies online

best online pharmacies in mexico: mexican drugstore online – mexico drug stores pharmacies

http://indianpharmdelivery.com/# cheapest online pharmacy india

top 10 online pharmacy in india

mexican rx online buying from online mexican pharmacy mexican rx online

best drugs for erectile dysfunction: ed pharmacy – ed meds

world pharmacy india: india online pharmacy – online shopping pharmacy india

ed treatment review herbal remedies for ed pills for erection

https://mexicanpharm24.pro/# mexican pharmaceuticals online

reputable indian pharmacies

best ed solution http://indianpharmdelivery.com/# buy prescription drugs from india

online pharmacy india: indian pharmacy online – п»їlegitimate online pharmacies india

best online pharmacies in mexico: mexico drug stores pharmacies – mexico drug stores pharmacies

mexican rx online medicine in mexico pharmacies mexico pharmacies prescription drugs

reputable indian pharmacies: reputable indian pharmacies – indian pharmacies safe

https://drugs24.pro/# canadian drug

online shopping pharmacy india

best online pharmacies in mexico: mexican drugstore online – mexico drug stores pharmacies

medication from mexico pharmacy buying prescription drugs in mexico mexican mail order pharmacies

erectile dysfunction medications https://indianpharmdelivery.com/# indian pharmacy paypal

https://indianpharmdelivery.com/# reputable indian online pharmacy

buy prescription drugs from india

ed drug prices https://indianpharmdelivery.com/# best online pharmacy india

buy online drugs ed remedies viagra without doctor prescription

pet meds without vet prescription canada https://mexicanpharm24.pro/# mexican pharmaceuticals online

https://drugs24.pro/# herbal ed treatment

best online pharmacy india

best india pharmacy п»їlegitimate online pharmacies india top online pharmacy india

plavix medication: buy plavix – Plavix 75 mg price

http://rybelsus.icu/# buy rybelsus

best male enhancement

https://stromectol1st.shop/# ivermectin 0.2mg

india online pharmacy

buy clopidogrel online: generic pills – buy Clopidogrel over the counter

semaglutide buy semaglutide online Buy semaglutide

Clopidogrel 75 MG price: Cost of Plavix on Medicare – Clopidogrel 75 MG price

http://stromectol1st.shop/# purchase ivermectin

best ed pill

clopidogrel bisulfate 75 mg: generic pills – antiplatelet drug

https://stromectol1st.shop/# ivermectin cream uk

mail order pharmacy india

п»їpaxlovid shop Paxlovid over the counter

more: Semaglutide pharmacy price – order Rybelsus

cheaper: rybelsus – semaglutide

buy minocycline 100 mg otc best price shop minocycline 50mg without prescription

https://stromectol1st.shop/# cost of stromectol medication

buy prescription drugs from canada

more: order Rybelsus – order Rybelsus

https://stromectol1st.shop/# stromectol xl

indian pharmacies safe

Paxlovid over the counter: paxlovid cost without insurance – paxlovid pill

paxlovid price buy here paxlovid covid

http://rybelsus.icu/# more

drug store online

buy semaglutide online: good price – rybelsus generic

Hello! Someone in my Facebook group shared this website with us so I came to give it a look. I’m definitely enjoying the information. I’m bookmarking and will be tweeting this to my followers! Excellent blog and excellent design.

Your place is valueble for me. Thanks!…

https://stromectol1st.shop/# minocycline capsulas

top online pharmacy india

http://rybelsus.icu/# cheaper

viagra without a doctor prescription

paxlovid pharmacy paxlovid shop paxlovid pill

rybelsus cost: cheaper – rybelsus price

Paxlovid buy online: paxlovid 1st – paxlovid covid

Cost of Plavix without insurance check clopidogrel pro Plavix generic price

http://clopidogrel.pro/# plavix best price

pills for ed

https://stromectol1st.shop/# minocycline pac

pharmacy website india

buy paxlovid online: buy here – paxlovid generic

order minocycline 100 mg: buy online – ivermectin cream 1

https://stromectol1st.shop/# ivermectin uk coronavirus

top ed pills

Paxlovid buy online paxlovid price paxlovid cost without insurance

п»їpaxlovid: check this – paxlovid generic

paxlovid pill: check this – Paxlovid buy online

http://stromectol1st.shop/# ivermectin usa price

best online pharmacy india

ivermectin price uk stromectol 1st minocycline drug

buy Clopidogrel over the counter: here – buy clopidogrel online

paxlovid price: check this – buy paxlovid online

http://stromectol1st.shop/# price of ivermectin tablets

Online medicine order

minocycline for rosacea best price shop generic ivermectin cream

п»їplavix generic: clopidogrel – plavix best price

rybelsus cost rybelsus cost buy rybelsus

pin up: pin up – пинап кз

http://1wintr.fun/# canl? casino

пинап

pin up casino: pin up casino – pin up

canl? casino siteleri: cazino – canl? casino siteleri

pinup az: pin-up casino giris – pin-up

пин ап кз пин ап казино пинап казино

slot casino siteleri: guvenilir casino siteleri – canl? casino

пин ап официальный сайт: пин ап вход – пин ап официальный сайт

https://1winindia.tech/# pin up kz

пинап

1xbet зеркало: 1xbet официальный сайт – 1xbet скачать

пин ап зеркало: пин ап официальный сайт – пин ап

пин ап казино вход: пинап казино – pin up

pin up kz пин ап казино вход пин ап кз

cazino: casino oyunlar? – casino oyunlar?

pin up kz: пин ап кз – пин ап казино вход

пин ап официальный сайт: пин ап зеркало – пин ап официальный сайт

https://1wintr.fun/# cazino

pin up kz

casino sitesi: casino siteleri – guvenilir casino siteleri

cazino: guvenilir casino siteleri – cazino

пин ап официальный сайт пин ап зеркало пин ап

1xbet скачать: 1xbet скачать – 1хставка

https://1winrussia.online/# 1хставка

пин ап

пинап зеркало: пин ап – пинап зеркало

пинап зеркало: пинап зеркало – пин ап

pin-up casino giris: pin-up – pin up casino

casino sitesi: h?zl? casino – en iyi casino siteleri

пин ап кз пинап пин ап казино вход

пин ап официальный сайт: пин ап официальный сайт – пин ап официальный сайт

http://1winindia.tech/# пин ап

пинап кз

пин ап официальный сайт: пин ап вход – пин ап зеркало

пинап зеркало: пин ап – пинап зеркало

http://1winbrasil.win/# pin up casino

пинап

pin-up casino giris pin up 306 pin-up casino giris

1xbet: 1хставка – 1хбет

пинап зеркало: пин ап – пин ап вход

http://1winindia.tech/# пин ап казино

пинап казино

pinup az: pin-up casino giris – pin up 306

пин ап зеркало пин ап зеркало пинап зеркало

online pharmacy india buy medicines online in india п»їlegitimate online pharmacies india

mexico drug stores pharmacies: medication from mexico pharmacy – buying prescription drugs in mexico online

http://drugs1st.store/# is ed reversible

cheap medication: can ed be cured – mens erection pills

п»їbest mexican online pharmacies: mexican border pharmacies shipping to usa – pharmacies in mexico that ship to usa

http://indianpharm1st.com/# buy medicines online in india

top 10 pharmacies in india: reputable indian online pharmacy – buy medicines online in india

п»їbest mexican online pharmacies pharmacies in mexico that ship to usa buying prescription drugs in mexico

comfortis for dogs without vet prescription: pharmacy medications – prescription drugs online without doctor

mexican border pharmacies shipping to usa: mexican border pharmacies shipping to usa – medication from mexico pharmacy

https://indianpharm1st.com/# Online medicine order

reputable indian pharmacies: pharmacy website india – п»їlegitimate online pharmacies india

ed pills online: ed medicine – cheap ed medication

india online pharmacy buy prescription drugs from india buy medicines online in india

https://drugs1st.store/# natural cures for ed

mexican online pharmacies prescription drugs: purple pharmacy mexico price list – best online pharmacies in mexico

buying from online mexican pharmacy: buying prescription drugs in mexico online – best online pharmacies in mexico

buying prescription drugs in mexico: reputable mexican pharmacies online – mexico drug stores pharmacies

http://indianpharm1st.com/# mail order pharmacy india

pain meds without written prescription natural drugs for ed best non prescription ed pills

purple pharmacy mexico price list: buying from online mexican pharmacy – mexico pharmacies prescription drugs

buying prescription drugs in mexico: mexican pharmaceuticals online – mexican rx online

https://drugs1st.store/# ed pills otc

п»їlegitimate online pharmacies india: india pharmacy mail order – india pharmacy mail order

sweet bonanza sweet bonanza nas?l oynan?r sweet bonanza nas?l oynan?r

https://sweetbonanzatr.pro/# sweet bonanza tr

pin up win

https://pinup-az.bid/# pin up casino

sweet bonanza oyna: sweet bonanza oyna – sweetbonanzatr.pro

http://pinup-az.bid/# pin up 306

pinup bet and casino

Пин Ап Казино Официальный Сайт в России пин ап зеркало пин ап казино

пин ап 634: Пин Ап Казахстан – пинап

http://biznes-fabrika.kz/# пин ап кз

https://biznes-fabrika.kz/# pin up kz

pin up zerkalo

пин ап: пин ап вход – пинап казино

sweet bonanza: sweet bonanza tr – sweet bonanza oyna

pinup az: pin up – pin up azerbaycan

пин ап 634 пинап пин ап 634

http://sweetbonanzatr.pro/# sweet bonanza oyna

https://biznes-fabrika.kz/# Пин Ап Казахстан

pin up zerkalo

пинко: пин ап зеркало – пин ап

пин ап кз: pin up kz – пин ап кз

sweet bonanza nas?l oynan?r: sweet bonanza oyna – sweetbonanzatr.pro

https://biznes-fabrika.kz/# Пин Ап Казахстан

pin up zerkalo

pin up zerkalo пин ап зеркало pin up zerkalo

sweet bonanza oyna: sweet bonanza – sweet bonanza nas?l oynan?r

https://pinup-az.bid/# pin up casino

sweet bonanza nas?l oynan?r: sweet bonanza oyna – sweetbonanzatrpro

Пин Ап Казино Официальный Сайт: пинап казино – pin up kz

sweet bonanza tr: sweet bonanza tr – sweet bonanza nas?l oynan?r

pin up 306 pin up 306 pin up

https://pinup-az.bid/# pin up azerbaycan

пинап казино: пинко – pinco

pin up 306: pinup az – pin-up

http://pinupzerkalo.fun/# пин ап

pin up casino

пин ап казино пин ап казино пин ап

http://sweetbonanzatr.pro/# sweet bonanza

pinup az: pinup az – pin up casino

gabapentin pro: involves multisystem – compare the best prices

cheap: top-rated pills – cheap

http://stromectol1st.store/# stromectol best price

licensed gabapentin: Care provides – gabapentin pro

https://amoxil1st.shop/# amoxil

semaglutide: semaglutide online – Rybelsus

amoxil price: Compare Prices – Compare Prices

stromectol online: stromectol best price – stromectol

https://amoxil1st.shop/# cheap

buy amoxil online: Compare Prices – buy amoxil online

same-day delivery: gabapentin best price – compare the best prices

stromectol store: find bets price – find bets price

involves multisystem: Neurontin online – Neurontin online

https://amoxil1st.shop/# shop

http://paxlovid1st.store/# paxlovid store

good price: stromectol delivery usa – stromectol delivery usa

medications list: low cost pharmacy – ed cures that actually work

indianpharmacy com indian pharm 24 best india pharmacy

buying from online mexican pharmacy mexico pharmacy mexican drugstore online

http://pharm24.pro/# ed treatment review

which ed drug is best

ed treatment options: cheap drugs – top erection pills

best male ed pills https://pharm24.pro/# ed symptoms

mexican pharmaceuticals online mexico pharmacy mexico pharmacies prescription drugs

https://pharm24.pro/# drugs and medications

ed medications

mens erection pills https://mexicanpharm24.cheap/# mexican rx online

mexican rx online: mexico pharmacy – mexican drugstore online

buying from online mexican pharmacy mexican pharm 24 pharmacies in mexico that ship to usa