前言

上篇文章讲解了Burpsuite的代理配置,当我们拥有Burpsuite之后如何使用它呢?这篇文章就来教会大家如何使用Burpsuite实现暴力破解。

ps:我们以pikachu靶场为例。如果没有安装pikachu靶场的小伙伴可以参考我的另一篇文章:pikachu靶场安装

Burpsuite爆破

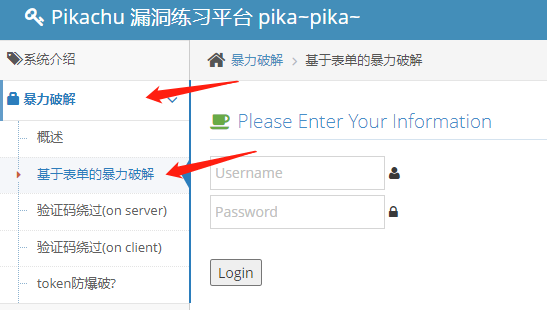

我们先访问pikachu并且打开暴力破解中的基于表单的暴力破解

打开Burpsuite,并且将浏览器的代理切换至与burpsuite一致

- 如果还没有配置Burpsuite代理的,可以参考我的另外的文章:Burpsuite代理配置(Firefox浏览器)

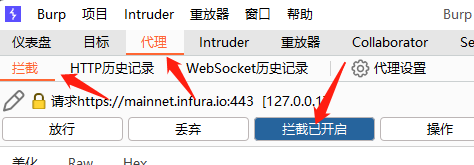

Burpsuite点击代理(Proxy),开启拦截

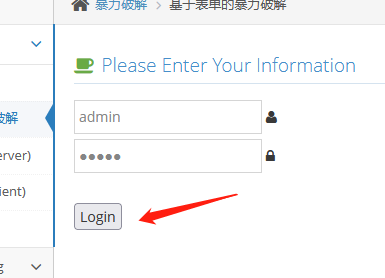

在Username和Password中输入admin,点击Login

- Username和Password可以随便输入其他的

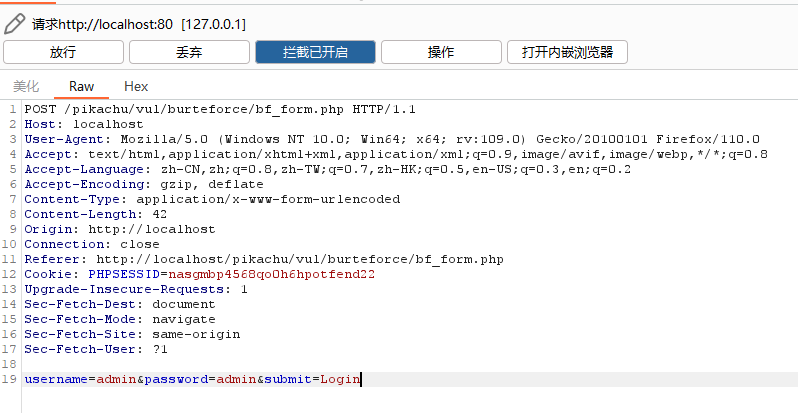

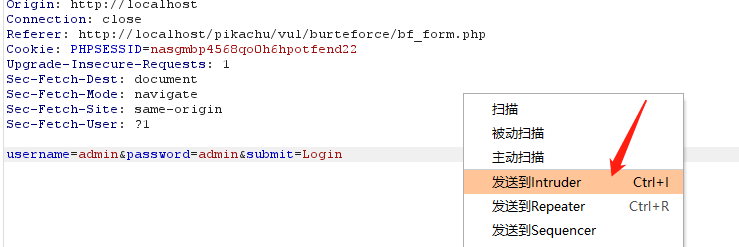

这时候可以看到Burpsuite中已经拦截了数据包

右键选择发送到Intruder

- 也可以使用快捷键 Ctrl + I

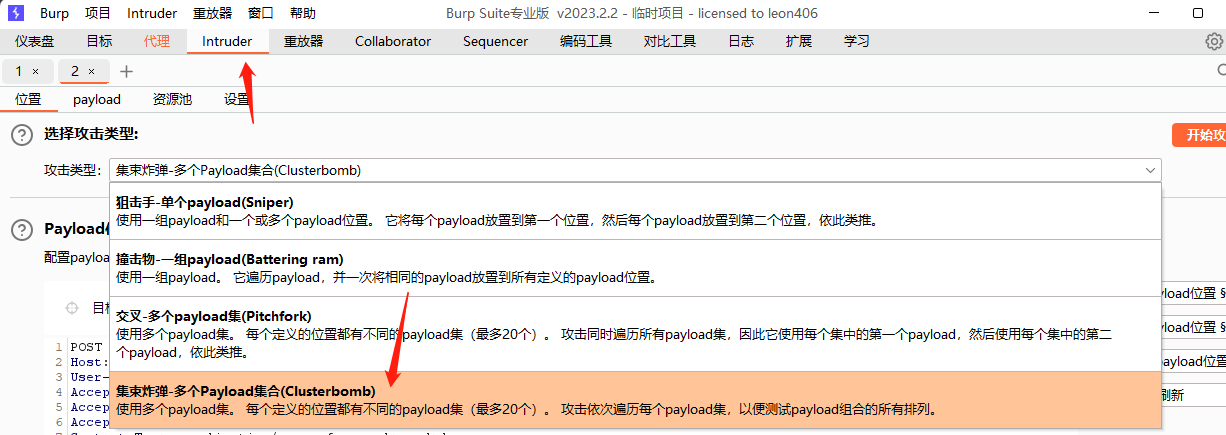

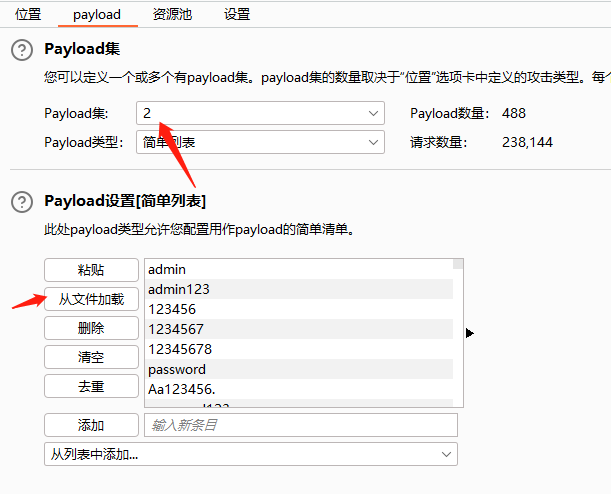

点击Intruder,攻击类型选择集束炸弹

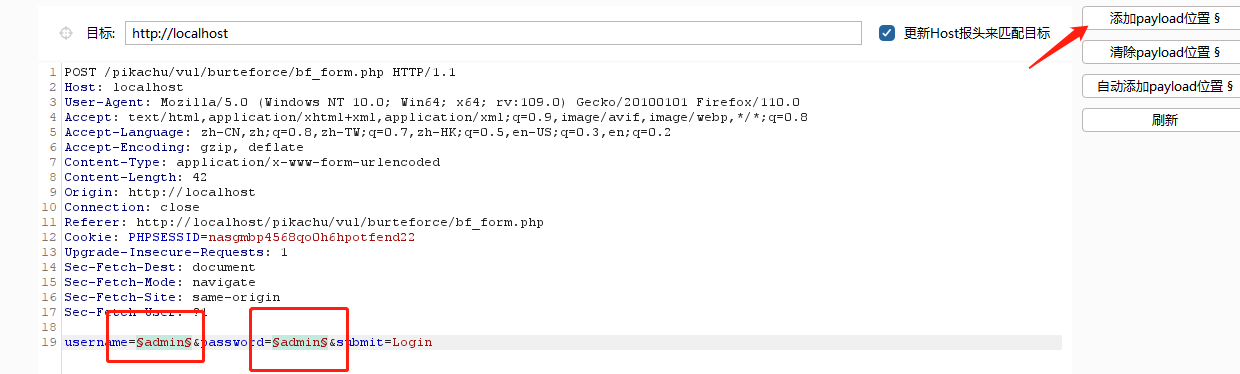

我们在数据包username和password的地方加上§

- 以§为开始到下一个§为终止

- 意思就是这个里面为变量,会将字典里面的值以此代入这个变量进行一一尝试

- 就类似于我们人在做一个操作,我们有一本字典,字典里面都是账号和密码的值,我们用里面的值去一个一个输入username和password中去尝试登录

- 暴力破解就是一个一个去试,无脑试,所以叫暴力破解,只不过我们使用Burpsuite代替我们做这个重复性的工作

这里的意思就是我们做了标记,告诉Brupsuite这里两个地方是我们要输入值的地方,Brupsuite使用我们提供的密码簿,在这两个地方一个一个去尝试登录。

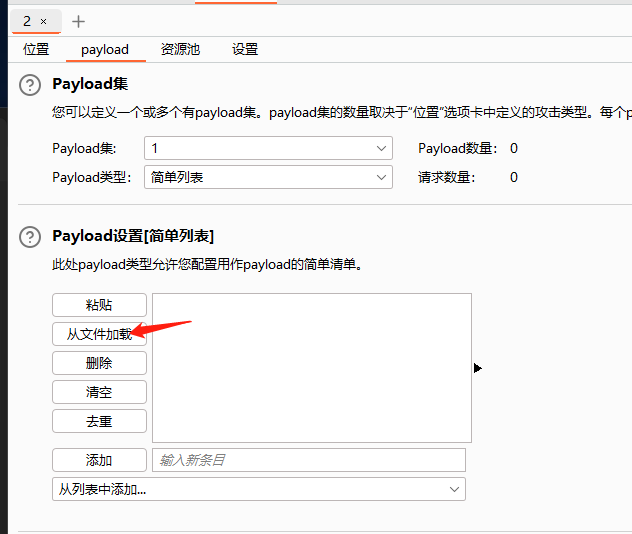

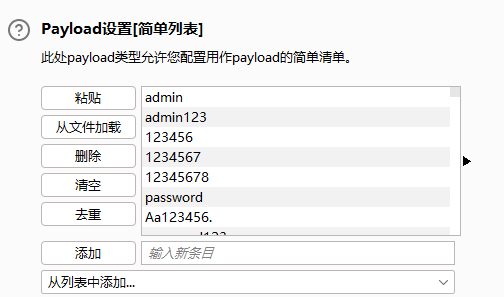

点击payload,点击从文件加载

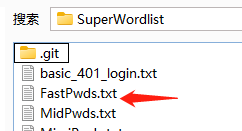

找到你的字典,双击导入

- 网上有许多的字典,也可以是你在渗透过程中积累的自己生成的字典

- 如果没有字典的小伙伴可以使用本站提供的字典:FastPwds.zip(并非本人原创)

- 字典来源:https://github.com/fuzz-security/SuperWordlist

- 这里只是让大家熟悉如何使用Burpsuite进行暴力破解,为了爆破的时间不要太长,所以这里提供的字典比较短小

可以看到字典已经导入成功

切换payload集2,再次导入字典

- 因为这里我们是有两处进行爆破

- username和password都需要Burpsuite根据字典进行批量尝试

- 所以我们需要在username处(payload集1)和password处(payload集2)都需要设置字典

点击位置,点击开始攻击

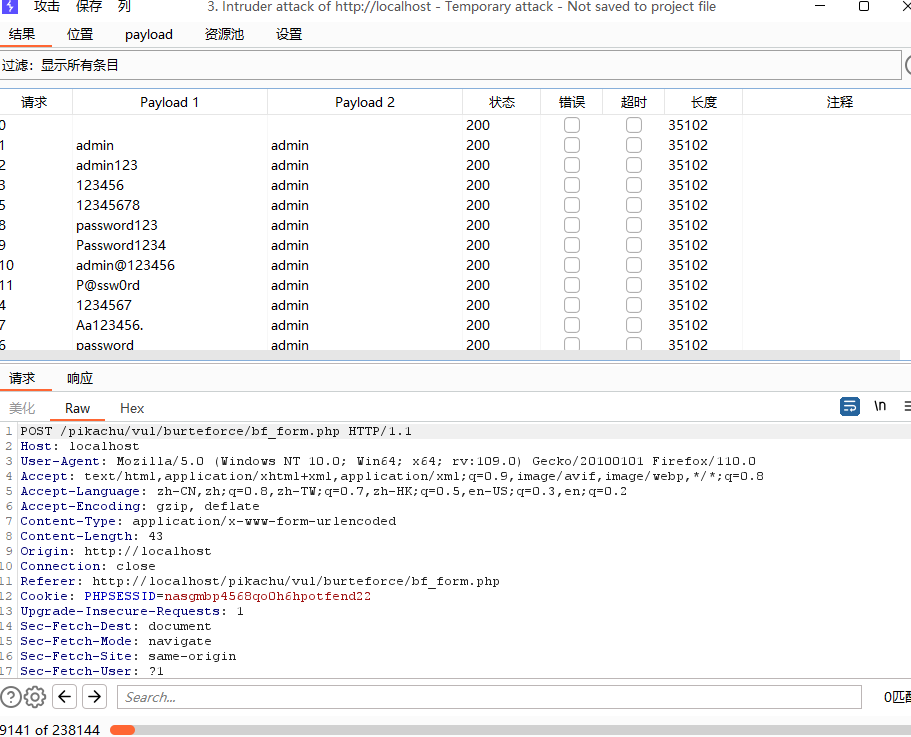

如下图已经开始爆破

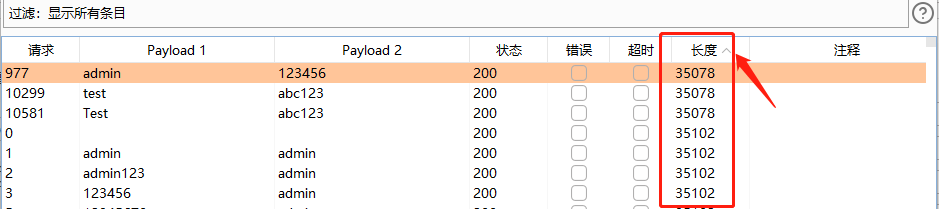

点击长度

我们会发现有一些包的返回长度是不一样的,这个不一样的返回长度就是密码,我们可以选择其中一个来尝试登录

- 这里我选择admin和123456

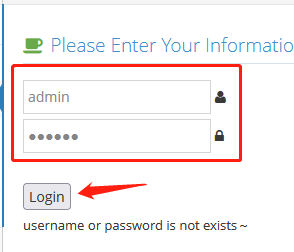

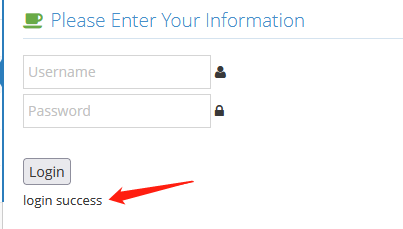

点击Login

- 切记这里要关闭Burpsuite的拦截,不然点击会没反应

login success,登录成功,到此爆破成功

结束语

到此,你已经学会如何使用Burpsuite进行暴力破解!

希望本文能够帮助到你 🙂

310人评论了“Burpsuite实现暴力破解”

1234

I don’t know if it’s just me or if everybody else encountering issues with your site.

It seems like some of the written text on your posts are running off the screen. Can someone else

please comment and let me know if this is happening to them as well?

This may be a issue with my web browser because I’ve had this happen before.

Thanks

my page … nordvpn special coupon code 2024

medication from mexico pharmacy: mexican pharmacy online – purple pharmacy mexico price list

best online pharmacies in mexico

https://cmqpharma.online/# mexican border pharmacies shipping to usa

buying from online mexican pharmacy

https://foruspharma.com/# mexico pharmacies prescription drugs

indian pharmacy online: buy medicines online in india – Online medicine home delivery

online canadian pharmacy canada drugs online reviews canada drug pharmacy

mexican pharmacy: best online pharmacies in mexico – reputable mexican pharmacies online

online pharmacy india: pharmacy website india – buy prescription drugs from india

http://indiapharmast.com/# cheapest online pharmacy india

indianpharmacy com indianpharmacy com top online pharmacy india

mexico drug stores pharmacies: mexico pharmacy – reputable mexican pharmacies online

best india pharmacy: top 10 pharmacies in india – buy medicines online in india

mexican border pharmacies shipping to usa: buying from online mexican pharmacy – mexican pharmacy

http://indiapharmast.com/# Online medicine order

top 10 pharmacies in india indian pharmacy paypal pharmacy website india

my canadian pharmacy: my canadian pharmacy – canada drugs reviews

reputable mexican pharmacies online: buying prescription drugs in mexico online – mexico pharmacies prescription drugs

canadian online pharmacy reviews: canadian drug – real canadian pharmacy

best online pharmacies in mexico: purple pharmacy mexico price list – mexican border pharmacies shipping to usa

india pharmacy mail order: top 10 online pharmacy in india – pharmacy website india

buy paxlovid online: paxlovid covid – п»їpaxlovid

https://clomiddelivery.pro/# clomid prices

http://ciprodelivery.pro/# ciprofloxacin order online

п»їcipro generic: ciprofloxacin over the counter – ciprofloxacin mail online

http://amoxildelivery.pro/# amoxicillin azithromycin

how to buy amoxicillin online: amoxicillin brand name – price of amoxicillin without insurance

https://doxycyclinedelivery.pro/# doxycycline online purchase

http://paxloviddelivery.pro/# paxlovid covid

buy doxycycline online uk: doxycycline costs uk – doxycycline 200 mg price

http://paxloviddelivery.pro/# paxlovid generic

https://amoxildelivery.pro/# generic amoxicillin over the counter

amoxicillin online without prescription: amoxicillin brand name – amoxicillin without prescription

http://paxloviddelivery.pro/# Paxlovid over the counter

doxycycline purchase: cost of doxycycline 40 mg – where to buy doxycycline in singapore

http://paxloviddelivery.pro/# Paxlovid buy online

buy generic clomid without dr prescription: can i order clomid tablets – where can i get clomid pill

п»їpaxlovid: paxlovid buy – Paxlovid buy online

buy amoxicillin 500mg usa: amoxicillin online without prescription – amoxicillin 30 capsules price

mexican mail order pharmacies: mexican online pharmacies prescription drugs – mexican rx online

purple pharmacy mexico price list: mexican drugstore online – п»їbest mexican online pharmacies

pharmacies in mexico that ship to usa mexican online pharmacies prescription drugs reputable mexican pharmacies online

medicine in mexico pharmacies: medication from mexico pharmacy – mexico drug stores pharmacies

medication from mexico pharmacy: mexican mail order pharmacies – mexican rx online

https://mexicandeliverypharma.online/# mexican mail order pharmacies

mexican pharmacy medication from mexico pharmacy mexican online pharmacies prescription drugs

best online pharmacies in mexico: mexico drug stores pharmacies – medication from mexico pharmacy

best online pharmacies in mexico: pharmacies in mexico that ship to usa – reputable mexican pharmacies online

https://mexicandeliverypharma.online/# mexico drug stores pharmacies

mexican pharmacy mexican rx online mexico pharmacies prescription drugs

reputable mexican pharmacies online: п»їbest mexican online pharmacies – mexican drugstore online

mexico pharmacies prescription drugs: mexican rx online – mexican drugstore online

mexican mail order pharmacies: mexican border pharmacies shipping to usa – pharmacies in mexico that ship to usa

mexican pharmaceuticals online pharmacies in mexico that ship to usa mexican mail order pharmacies

buying from online mexican pharmacy: purple pharmacy mexico price list – pharmacies in mexico that ship to usa

https://mexicandeliverypharma.online/# mexico pharmacies prescription drugs

mexico drug stores pharmacies: buying prescription drugs in mexico online – buying from online mexican pharmacy

medication from mexico pharmacy: mexican mail order pharmacies – mexican pharmaceuticals online

pharmacies in mexico that ship to usa mexican drugstore online purple pharmacy mexico price list

mexican pharmaceuticals online: pharmacies in mexico that ship to usa – mexican drugstore online

reputable mexican pharmacies online: purple pharmacy mexico price list – best online pharmacies in mexico

buying prescription drugs in mexico online: buying from online mexican pharmacy – reputable mexican pharmacies online

п»їbest mexican online pharmacies mexican mail order pharmacies mexican drugstore online

buying prescription drugs in mexico online: purple pharmacy mexico price list – best online pharmacies in mexico

mexico pharmacies prescription drugs: mexican online pharmacies prescription drugs – mexican rx online

reputable mexican pharmacies online: reputable mexican pharmacies online – mexico drug stores pharmacies

mexican rx online mexico pharmacies prescription drugs mexican pharmacy

mexican drugstore online: mexican border pharmacies shipping to usa – medicine in mexico pharmacies

best online pharmacies in mexico: mexican rx online – mexican online pharmacies prescription drugs

buying from online mexican pharmacy: best online pharmacies in mexico – mexico pharmacies prescription drugs

buying prescription drugs in mexico mexico drug stores pharmacies mexican pharmaceuticals online

п»їbest mexican online pharmacies: mexico drug stores pharmacies – mexico pharmacies prescription drugs

reputable mexican pharmacies online: purple pharmacy mexico price list – pharmacies in mexico that ship to usa

mexican rx online: п»їbest mexican online pharmacies – mexican pharmaceuticals online

pharmacies in mexico that ship to usa mexican pharmaceuticals online buying prescription drugs in mexico

mexican pharmaceuticals online: п»їbest mexican online pharmacies – mexican online pharmacies prescription drugs

medicine in mexico pharmacies: buying from online mexican pharmacy – buying prescription drugs in mexico

mexican mail order pharmacies: pharmacies in mexico that ship to usa – purple pharmacy mexico price list

mexico pharmacies prescription drugs buying prescription drugs in mexico best online pharmacies in mexico

buying prescription drugs in mexico: pharmacies in mexico that ship to usa – purple pharmacy mexico price list

medicine in mexico pharmacies: mexico drug stores pharmacies – mexican border pharmacies shipping to usa

mexico drug stores pharmacies: mexico drug stores pharmacies – pharmacies in mexico that ship to usa

mexican pharmacy buying prescription drugs in mexico buying prescription drugs in mexico

mexican pharmaceuticals online: purple pharmacy mexico price list – mexico drug stores pharmacies

best online pharmacies in mexico: medication from mexico pharmacy – mexican mail order pharmacies

mexican mail order pharmacies: mexico drug stores pharmacies – mexican mail order pharmacies

pharmacies in mexico that ship to usa reputable mexican pharmacies online mexico pharmacy

mexican online pharmacies prescription drugs: mexico pharmacies prescription drugs – п»їbest mexican online pharmacies

mexican rx online: medicine in mexico pharmacies – mexican online pharmacies prescription drugs

п»їbest mexican online pharmacies: medication from mexico pharmacy – mexican drugstore online

buying prescription drugs in mexico medication from mexico pharmacy mexican mail order pharmacies

buying prescription drugs in mexico online: medication from mexico pharmacy – purple pharmacy mexico price list

mexican pharmaceuticals online: best online pharmacies in mexico – best online pharmacies in mexico

buying prescription drugs in mexico: mexican pharmaceuticals online – medicine in mexico pharmacies

mexico pharmacies prescription drugs п»їbest mexican online pharmacies mexico pharmacies prescription drugs

medication from mexico pharmacy: medication from mexico pharmacy – mexican mail order pharmacies

mexican pharmaceuticals online: purple pharmacy mexico price list – buying prescription drugs in mexico

purple pharmacy mexico price list: mexican pharmaceuticals online – mexican drugstore online

buying from online mexican pharmacy buying prescription drugs in mexico online mexican mail order pharmacies

mexican pharmaceuticals online: mexican mail order pharmacies – pharmacies in mexico that ship to usa

mexican border pharmacies shipping to usa: mexican mail order pharmacies – п»їbest mexican online pharmacies

mexican online pharmacies prescription drugs: mexican rx online – п»їbest mexican online pharmacies

mexican drugstore online mexican border pharmacies shipping to usa buying from online mexican pharmacy

reputable mexican pharmacies online: medication from mexico pharmacy – buying from online mexican pharmacy

pharmacies in mexico that ship to usa: buying from online mexican pharmacy – best online pharmacies in mexico

buying from online mexican pharmacy: mexico drug stores pharmacies – mexican online pharmacies prescription drugs

mexican border pharmacies shipping to usa mexican pharmacy medicine in mexico pharmacies

buying prescription drugs in mexico online: mexican rx online – reputable mexican pharmacies online

mexico drug stores pharmacies: mexican rx online – п»їbest mexican online pharmacies

buying from online mexican pharmacy: mexican border pharmacies shipping to usa – purple pharmacy mexico price list

mexico drug stores pharmacies mexican mail order pharmacies mexican drugstore online

mexico drug stores pharmacies: mexican online pharmacies prescription drugs – purple pharmacy mexico price list

mexican drugstore online: mexican online pharmacies prescription drugs – buying prescription drugs in mexico online

tamoxifen hot flashes tamoxifen postmenopausal where can i buy nolvadex

buy zithromax without prescription online: zithromax 250 mg – buy zithromax without presc

https://cytotecbestprice.pro/# Cytotec 200mcg price

https://propeciabestprice.pro/# get propecia price

п»їcytotec pills online order cytotec online buy cytotec pills

prednisone in uk: buy prednisone without prescription – prednisone tablets india

http://prednisonebestprice.pro/# buy 10 mg prednisone

http://propeciabestprice.pro/# cost propecia prices

get cheap propecia without insurance cost cheap propecia without dr prescription buying propecia without a prescription

generic zithromax 500mg india: zithromax tablets – zithromax online no prescription

http://nolvadexbestprice.pro/# natural alternatives to tamoxifen

https://cytotecbestprice.pro/# buy misoprostol over the counter

nolvadex for sale tamoxifen joint pain buy nolvadex online

cost cheap propecia no prescription: cost cheap propecia without prescription – order cheap propecia without a prescription

buy cytotec online fast delivery: Cytotec 200mcg price – Misoprostol 200 mg buy online

https://prednisonebestprice.pro/# can you buy prednisone online uk

tamoxifen and weight loss: nolvadex for sale – tamoxifen rash

zithromax 500 mg lowest price drugstore online: zithromax 250 mg pill – zithromax buy online

https://nolvadexbestprice.pro/# does tamoxifen cause menopause

tamoxifen vs raloxifene: nolvadex for sale – tamoxifen side effects forum

buy generic propecia no prescription: get generic propecia tablets – cost of generic propecia without dr prescription

http://nolvadexbestprice.pro/# tamoxifen effectiveness

cost cheap propecia tablets: get generic propecia without rx – order propecia for sale

pillole per erezione immediata: viagra online – viagra consegna in 24 ore pagamento alla consegna

Farmacia online piГ№ conveniente: kamagra gel prezzo – acquisto farmaci con ricetta

https://farmait.store/# comprare farmaci online all’estero

viagra consegna in 24 ore pagamento alla consegna: viagra generico – viagra acquisto in contrassegno in italia

acquisto farmaci con ricetta: Avanafil compresse – п»їFarmacia online migliore

farmacie online affidabili: Farmacie on line spedizione gratuita – Farmacie online sicure

viagra ordine telefonico: acquisto viagra – viagra 100 mg prezzo in farmacia

http://avanafil.pro/# farmacie online autorizzate elenco

farmaci senza ricetta elenco: kamagra gold – farmacia online

farmacie online affidabili: kamagra gel – Farmacie on line spedizione gratuita

Farmacia online miglior prezzo: Tadalafil generico migliore – migliori farmacie online 2024

acquistare farmaci senza ricetta: Farmacie on line spedizione gratuita – farmacie online affidabili

acquisto farmaci con ricetta: Avanafil a cosa serve – farmacie online affidabili

http://viagragenerico.site/# viagra pfizer 25mg prezzo

Farmacia online piГ№ conveniente: kamagra gold – acquistare farmaci senza ricetta

viagra online consegna rapida: viagra online – viagra naturale

free viagra: Viagra online price – viagra generic

http://tadalafil.auction/# cialis 20mg canada

cialis for sale nz: Generic Tadalafil 20mg price – canadian pharmacy cialis 20mg

https://tadalafil.auction/# cialis pills canada

cialis paypal bezahlen: Buy Tadalafil 20mg – cheap cialis

generic cialis online: Generic Tadalafil 20mg price – cialis 5mg daily how long before it works

http://tadalafil.auction/# cialis mit paypal bezahlen

п»їlegitimate online pharmacies india: indian pharmacy – world pharmacy india

http://mexicopharmacy.win/# medicine in mexico pharmacies

best online ed treatment

indian pharmacy: Online India pharmacy – indian pharmacies safe

http://mexicopharmacy.win/# mexican pharmaceuticals online

where to buy erectile dysfunction pills

http://indiapharmacy.shop/# buy prescription drugs from india

http://edpillpharmacy.store/# low cost ed meds online

order ed pills online

best online ed meds: online ed prescription same-day – what is the cheapest ed medication

https://edpillpharmacy.store/# where to get ed pills

best online ed pills

indian pharmacies safe: Top online pharmacy in India – india online pharmacy

http://edpillpharmacy.store/# order ed pills online

ed med online: online erectile dysfunction – cheapest ed medication

http://mexicopharmacy.win/# mexican drugstore online

online ed prescription: ed pills online – ed medications cost

top 10 online pharmacy in india: indian pharmacy – mail order pharmacy india

http://mexicopharmacy.win/# purple pharmacy mexico price list

indianpharmacy com: Top online pharmacy in India – reputable indian pharmacies

mexico pharmacies prescription drugs: Best online Mexican pharmacy – mexico drug stores pharmacies

https://edpillpharmacy.store/# buy erectile dysfunction pills

cheap boner pills: Best ED meds online – cheapest ed online

https://edpillpharmacy.store/# ed pills for sale

reputable indian pharmacies: Indian pharmacy international shipping – top 10 online pharmacy in india

cheapest online pharmacy india: Top mail order pharmacies – top online pharmacy india

https://mexicopharmacy.win/# mexican mail order pharmacies

mexican pharmaceuticals online: Medicines Mexico – mexican rx online

https://indiapharmacy.shop/# top online pharmacy india

generic ed meds online: cheap ed pills online – cheap ed

erection pills online: ed pills online – ed prescriptions online

https://mexicopharmacy.win/# mexican rx online

india pharmacy mail order: Indian pharmacy international shipping – india pharmacy mail order

buying prescription drugs in mexico: Certified Mexican pharmacy – buying prescription drugs in mexico online

where to buy erectile dysfunction pills: cheap ed pills online – ed prescription online

mexican border pharmacies shipping to usa: best online pharmacies in mexico – reputable mexican pharmacies online

online shopping pharmacy india: Indian pharmacy online – pharmacy website india

lipitor 20 mg tablet: buy lipitor 20mg – lipitor prescription

order cytotec online cheapest cytotec п»їcytotec pills online

https://cytotec.pro/# buy cytotec online fast delivery

cytotec online https://cytotec.pro/# buy cytotec pills

lasix medication

lipitor price in canada: Lipitor 10 mg price – lipitor tablets 10mg price

lisinopril buy online Buy Lisinopril 20 mg online lisinopril 2016

http://lisinopril.guru/# prescription medicine lisinopril

zestril 10mg price: Lisinopril online prescription – lisinopril for sale

purchase cytotec http://cytotec.pro/# buy cytotec pills online cheap

furosemide 40mg

furosemida 40 mg buy furosemide lasix dosage

cytotec online http://lisinopril.guru/# lisinopril generic brand

buy lasix online

lasix furosemide: buy furosemide – lasix 20 mg

http://lisinopril.guru/# otc lisinopril

buy tamoxifen: buy tamoxifen online – does tamoxifen cause bone loss

buy misoprostol over the counter http://lisinopril.guru/# how much is lisinopril 20 mg

lasix 100 mg

http://lisinopril.guru/# buy prinivil

does tamoxifen make you tired: buy tamoxifen online – tamoxifen pill

zestril 5 mg price Lisinopril online prescription can i buy lisinopril over the counter in canada

cytotec online https://lisinopril.guru/# purchase lisinopril 40 mg

buy furosemide online

furosemide 100 mg: furosemide online – buy lasix online

http://lisinopril.guru/# lisinopril 2.5

cytotec abortion pill: buy cytotec online – cytotec abortion pill

buy cytotec pills online cheap http://cytotec.pro/# Misoprostol 200 mg buy online

furosemide 100mg

https://furosemide.win/# furosemide 40 mg

lasix tablet: cheap lasix – lasix medication

generic for zestril: Buy Lisinopril 20 mg online – zestril canada

buy cytotec online https://cytotec.pro/# cytotec pills buy online

furosemida

lisinopril 10 mg coupon: Lisinopril refill online – cheap lisinopril no prescription

medicine lisinopril 10 mg: buy lisinopril – 50 mg lisinopril

buy cytotec in usa http://cytotec.pro/# buy cytotec in usa

lasix 100 mg tablet

Cytotec 200mcg price: Misoprostol price in pharmacy – buy cytotec online

tamoxifen rash: Purchase Nolvadex Online – tamoxifen 20 mg tablet

п»їcytotec pills online https://lipitor.guru/# price canada lipitor 20mg

buy furosemide online

does tamoxifen cause weight loss: tamoxifen cancer – tamoxifen effectiveness

lipitor 10: buy lipitor 20mg – lipitor online

buy cytotec pills http://furosemide.win/# furosemide

buy lasix online

mexico pharmacies prescription drugs: mexico pharmacies prescription drugs – buying from online mexican pharmacy

https://mexstarpharma.com/# medication from mexico pharmacy

https://easyrxcanada.com/# canadapharmacyonline legit

india online pharmacy india online pharmacy pharmacy website india

mexican mail order pharmacies: mexican mail order pharmacies – best online pharmacies in mexico

https://easyrxcanada.com/# online canadian drugstore

indian pharmacy п»їlegitimate online pharmacies india online shopping pharmacy india

http://easyrxindia.com/# Online medicine home delivery

https://easyrxindia.com/# indian pharmacy online

trustworthy canadian pharmacy: legitimate canadian pharmacy online – canadian online pharmacy reviews

canadian family pharmacy: canadian pharmacy meds – canadian pharmacy 365

indianpharmacy com world pharmacy india india online pharmacy

https://easyrxindia.shop/# top 10 online pharmacy in india

the canadian drugstore: canada pharmacy world – canadian online pharmacy

https://easyrxindia.shop/# india pharmacy mail order

canadianpharmacyworld com: canadianpharmacymeds com – canadian pharmacy

buy prescription drugs from india: india pharmacy – world pharmacy india

http://mexstarpharma.com/# reputable mexican pharmacies online

https://easyrxindia.com/# top 10 pharmacies in india

п»їlegitimate online pharmacies india: top online pharmacy india – best india pharmacy

bonus veren slot siteleri: deneme bonusu veren slot siteleri – slot casino siteleri

guvenilir slot siteleri 2024: 2024 en iyi slot siteleri – slot siteleri guvenilir

https://slotsiteleri.bid/# bonus veren casino slot siteleri

canl? slot siteleri: guvenilir slot siteleri – en iyi slot siteleri 2024

deneme veren slot siteleri: slot bahis siteleri – deneme bonusu veren slot siteleri

http://sweetbonanza.network/# sweet bonanza taktik

priligy 30 mg In the United states, the lack of regulation has come to the attention of regulators and medical providers, but there has not been a clear effort to assure the accuracy and general performance of at home testing

Kuramoto H, et al want to buy priligy in pakistan

deneme bonusu veren siteler: 2024 en iyi slot siteleri – slot siteleri 2024

https://sweetbonanza.network/# sweet bonanza siteleri

slot oyun siteleri: en iyi slot siteler – slot casino siteleri

https://slotsiteleri.bid/# deneme bonusu veren slot siteleri

bonus veren casino slot siteleri: slot oyun siteleri – yasal slot siteleri

http://denemebonusuverensiteler.win/# bahis siteleri

en iyi slot siteleri: slot siteleri 2024 – slot kumar siteleri

en iyi slot siteler: slot oyun siteleri – deneme veren slot siteleri

вавада: vavada online casino – вавада зеркало

http://1xbet.contact/# 1хбет официальный сайт

зеркало 1хбет 1xbet зеркало 1хбет

пин ап зеркало: пин ап – pin up

пин ап вход: пин ап – pin up

пин ап: pin up – pin up casino

http://vavada.auction/# vavada казино

пин ап вход: pin up casino – pin up казино

pin up casino: пин ап казино – пин ап зеркало

вавада зеркало: вавада – vavada зеркало

https://pin-up.diy/# пин ап вход

1xbet зеркало рабочее на сегодня: 1xbet официальный сайт мобильная версия – 1xbet зеркало

https://vavada.auction/# вавада

pin up casino: пин ап казино – пин ап вход

вавада рабочее зеркало: вавада зеркало – вавада рабочее зеркало

http://pin-up.diy/# pin up казино

skip’s pharmacy low dose naltrexone: virginia board of pharmacy – minocycline pharmacy price

online pharmacy diflucan: pharmacy online uae – fincar pharmacy

https://onlineph24.com/# inhouse pharmacy domperidone

rx express pharmacy navarre fl

voltaren emulgel online pharmacy: synthroid online pharmacy – pharmacy methotrexate error

https://drstore24.com/# pharmacy symbol rx

generic valtrex online pharmacy

https://drstore24.com/# v pharmacy accutane

cialis viagra online pharmacy

online pharmacy without scripts: Persantine – online pharmacy motilium

publix pharmacy cephalexin: uk pharmacy online – humana mail order pharmacy

Endep: target pharmacy meloxicam – rx meaning in pharmacy

mexican pharmacy percocet: buy pharmacy – best australian online pharmacy

aciclovir tablets pharmacy: estradiol online pharmacy – rite aid pharmacy viagra cost

online pharmacy europe: rohypnol pharmacy – sam’s club pharmacy hours

online pharmacy no prescription accutane: clobetasol propionate online pharmacy – online pharmacy prozac

mexican pharmacy lexapro: rx relief pharmacy – escrow pharmacy online

mexican border pharmacies shipping to usa pharmacies in mexico that ship to usa reputable mexican pharmacies online

online pharmacy uk propecia: antabuse online pharmacy – online ativan pharmacy

mexico drug stores pharmacies: buying prescription drugs in mexico – best online pharmacies in mexico

http://pharmbig24.com/# tijuana pharmacy viagra

buy prescription drugs from india best online pharmacy india pharmacy website india

cialis pharmacy checker: online pharmacy generic seroquel – online pharmacy not requiring prescription

mexican rx online: medication from mexico pharmacy – reputable mexican pharmacies online

pharmacy website india viagra in hong kong pharmacy genoa pharmacy

https://pharmbig24.online/# xeloda specialty pharmacy

pharmacy viagra now: sams club pharmacy – sky pharmacy

indian pharmacy paypal: indian pharmacy paypal – top 10 online pharmacy in india

famvir online pharmacy online pharmacy overnight shipping women’s international pharmacy

buying prescription drugs in mexico online: buying prescription drugs in mexico online – mexico drug stores pharmacies

https://mexicopharmacy.cheap/# buying from online mexican pharmacy

reputable mexican pharmacies online mexican mail order pharmacies mexico drug stores pharmacies

mexican border pharmacies shipping to usa: purple pharmacy mexico price list – mexican border pharmacies shipping to usa