IIS5.x-6.x解析漏洞

目录解析

当一个目录的名称为xxx.asp时,这个目录下的所有文件都会被当分成asp文件去解析www.hibugs.net\xxx.asp\webshell.jpg,虽然这个目录下的webshell是jpg后缀,但是会被当成asp去解析

文件解析

在上传后门文件的时候,我们将后门文件命名为 webshell.asp;.jpg,这里在校验的时候会认为他是jpg格式的文件,但是当我们去访问时www.hibugs.net/a/webshell.asp;.jpg会被解析成asp脚本

解析文件类型

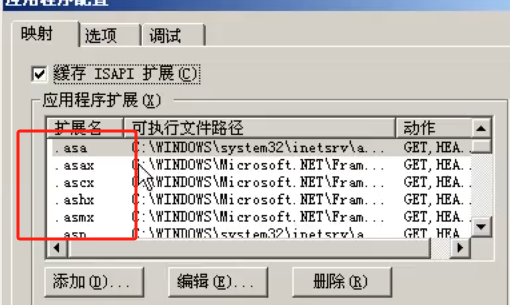

IIS6.0中默认可以将:

- webshell.asa

- webshell.cer

- webshell.cdx

- ...

以上这些后缀以asp的方式解析

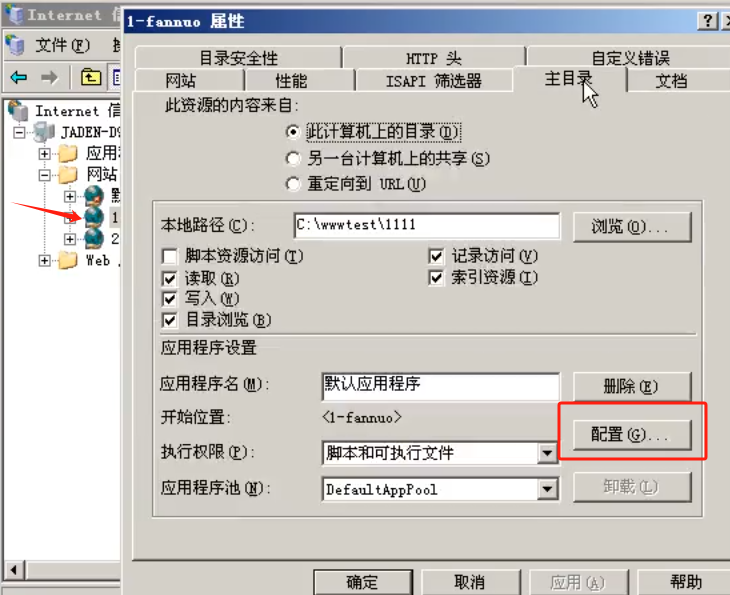

具体还有什么后缀能够被当作asp解析,可以点击属性,查看网站的配置

这些都是可以被解析成asp脚本文件的后缀

IIS7.x解析漏洞

同nginx的解析漏洞,请参照nginx解析漏洞,但是iis高版本中出现这个解析漏洞的概率不是很大,比nginx复杂,这里就不过多赘述,我们只需要了解这个解析漏洞是什么样子的就好了

修复方案

- 编写正则,阻止上传xxx.asp;.jpg类型的文件

- 做好权限设置,不允许用户创建文件夹

- 安装防护软件,如:D盾

1,366人评论了“IIS解析漏洞”

porn

porn

reputable mexican pharmacies online: cmq pharma – medicine in mexico pharmacies

buying prescription drugs in mexico online

https://cmqpharma.online/# buying from online mexican pharmacy

buying prescription drugs in mexico

child porn

world pharmacy india: mail order pharmacy india – reputable indian pharmacies

https://foruspharma.com/# mexican drugstore online

online shopping pharmacy india online pharmacy india india pharmacy

canadian pharmacy world: real canadian pharmacy – onlinecanadianpharmacy

recommended canadian pharmacies: reliable canadian pharmacy reviews – canada rx pharmacy world

purple pharmacy mexico price list: buying prescription drugs in mexico online – buying prescription drugs in mexico

reputable indian pharmacies reputable indian online pharmacy best india pharmacy

https://foruspharma.com/# medicine in mexico pharmacies

canadian pharmacy phone number: canadian pharmacy – canada drug pharmacy

mexico drug stores pharmacies: mexican mail order pharmacies – medicine in mexico pharmacies

canadian pharmacy scam canadian pharmacy online ship to usa canadianpharmacymeds com

canadian discount pharmacy: canadian pharmacy india – cheapest pharmacy canada

http://indiapharmast.com/# india online pharmacy

indian pharmacy paypal: online pharmacy india – best online pharmacy india

canada rx pharmacy world: best mail order pharmacy canada – canadian drugs

indian pharmacies safe reputable indian pharmacies п»їlegitimate online pharmacies india

certified canadian international pharmacy: thecanadianpharmacy – best canadian online pharmacy

canadian pharmacy meds reviews: ordering drugs from canada – canada drugs online review

my canadian pharmacy review: best canadian online pharmacy reviews – canadian pharmacy 24 com

https://clomiddelivery.pro/# how to get generic clomid for sale

buy cipro online: cipro 500mg best prices – ciprofloxacin over the counter

http://paxloviddelivery.pro/# paxlovid buy

cost of cheap clomid tablets: clomid otc – where to get generic clomid pill

https://amoxildelivery.pro/# amoxicillin 500mg prescription

http://amoxildelivery.pro/# buy cheap amoxicillin online

amoxicillin 500 mg without prescription: where can i buy amoxicillin over the counter uk – amoxicillin 500mg capsule

http://paxloviddelivery.pro/# paxlovid covid

doxycycline generic cost: doxycycline tablets cost – doxycycline order canada

http://amoxildelivery.pro/# amoxicillin 1000 mg capsule

https://clomiddelivery.pro/# cost cheap clomid no prescription

amoxicillin over the counter in canada: amoxicillin 500 mg capsule – amoxicillin price without insurance

http://clomiddelivery.pro/# cost of generic clomid without prescription

http://paxloviddelivery.pro/# paxlovid generic

doxycycline cost in india: doxycycline usa – doxycycline pills over the counter

paxlovid pill: paxlovid generic – buy paxlovid online

amoxicillin 500mg tablets price in india: amoxicillin 1000 mg capsule – how to buy amoxycillin

п»їpaxlovid: paxlovid covid – paxlovid pill

mexican border pharmacies shipping to usa: mexican mail order pharmacies – mexico pharmacies prescription drugs

mexico drug stores pharmacies: mexican border pharmacies shipping to usa – medication from mexico pharmacy

mexican mail order pharmacies mexico drug stores pharmacies purple pharmacy mexico price list

buying prescription drugs in mexico online: best online pharmacies in mexico – mexican mail order pharmacies

mexico pharmacies prescription drugs: mexico drug stores pharmacies – buying prescription drugs in mexico online

http://mexicandeliverypharma.com/# buying prescription drugs in mexico

mexican drugstore online mexico drug stores pharmacies buying from online mexican pharmacy

reputable mexican pharmacies online: п»їbest mexican online pharmacies – best online pharmacies in mexico

medication from mexico pharmacy: mexico pharmacies prescription drugs – buying prescription drugs in mexico

http://mexicandeliverypharma.com/# п»їbest mexican online pharmacies

medicine in mexico pharmacies mexican online pharmacies prescription drugs buying from online mexican pharmacy

mexican border pharmacies shipping to usa: best online pharmacies in mexico – mexico drug stores pharmacies

buying prescription drugs in mexico online: buying prescription drugs in mexico online – best online pharmacies in mexico

buying from online mexican pharmacy: best online pharmacies in mexico – п»їbest mexican online pharmacies

buying from online mexican pharmacy medication from mexico pharmacy reputable mexican pharmacies online

buying from online mexican pharmacy: buying prescription drugs in mexico – mexico drug stores pharmacies

https://mexicandeliverypharma.online/# mexican drugstore online

medication from mexico pharmacy: mexico drug stores pharmacies – buying prescription drugs in mexico online

buying prescription drugs in mexico: mexico drug stores pharmacies – п»їbest mexican online pharmacies

buying from online mexican pharmacy п»їbest mexican online pharmacies mexican rx online

buying prescription drugs in mexico: medicine in mexico pharmacies – buying from online mexican pharmacy

medication from mexico pharmacy: buying prescription drugs in mexico – buying prescription drugs in mexico online

mexican mail order pharmacies: buying from online mexican pharmacy – buying prescription drugs in mexico online

mexico pharmacies prescription drugs mexican pharmaceuticals online best online pharmacies in mexico

medication from mexico pharmacy: buying from online mexican pharmacy – mexican border pharmacies shipping to usa

mexico drug stores pharmacies: medication from mexico pharmacy – mexico pharmacies prescription drugs

mexican pharmaceuticals online: purple pharmacy mexico price list – mexican pharmaceuticals online

mexico drug stores pharmacies mexico drug stores pharmacies п»їbest mexican online pharmacies

п»їbest mexican online pharmacies: mexican mail order pharmacies – pharmacies in mexico that ship to usa

mexican rx online: buying prescription drugs in mexico – mexican rx online

pharmacies in mexico that ship to usa: mexican rx online – mexican pharmaceuticals online

buying from online mexican pharmacy mexican mail order pharmacies mexico pharmacies prescription drugs

mexican drugstore online: mexican border pharmacies shipping to usa – pharmacies in mexico that ship to usa

purple pharmacy mexico price list: buying from online mexican pharmacy – mexican drugstore online

buying prescription drugs in mexico: buying prescription drugs in mexico – mexican online pharmacies prescription drugs

mexican mail order pharmacies mexican mail order pharmacies best online pharmacies in mexico

mexico drug stores pharmacies: purple pharmacy mexico price list – buying prescription drugs in mexico

mexico drug stores pharmacies: п»їbest mexican online pharmacies – mexican drugstore online

mexican pharmaceuticals online: pharmacies in mexico that ship to usa – mexican border pharmacies shipping to usa

buying prescription drugs in mexico buying prescription drugs in mexico п»їbest mexican online pharmacies

buying from online mexican pharmacy: medicine in mexico pharmacies – mexico pharmacies prescription drugs

buying prescription drugs in mexico: mexican online pharmacies prescription drugs – mexico drug stores pharmacies

п»їbest mexican online pharmacies: mexico drug stores pharmacies – mexico drug stores pharmacies

medication from mexico pharmacy buying prescription drugs in mexico mexico drug stores pharmacies

buying prescription drugs in mexico online: mexico pharmacies prescription drugs – mexican online pharmacies prescription drugs

best online pharmacies in mexico: mexican border pharmacies shipping to usa – mexican rx online

mexican pharmaceuticals online: mexican drugstore online – mexican border pharmacies shipping to usa

mexico drug stores pharmacies medicine in mexico pharmacies buying from online mexican pharmacy

п»їbest mexican online pharmacies: mexican online pharmacies prescription drugs – mexican drugstore online

medication from mexico pharmacy: mexico drug stores pharmacies – mexican online pharmacies prescription drugs

pharmacies in mexico that ship to usa: mexico drug stores pharmacies – mexico pharmacies prescription drugs

buying from online mexican pharmacy buying from online mexican pharmacy mexico pharmacy

п»їbest mexican online pharmacies: purple pharmacy mexico price list – purple pharmacy mexico price list

mexican border pharmacies shipping to usa: mexican drugstore online – mexico drug stores pharmacies

purple pharmacy mexico price list: buying prescription drugs in mexico – best online pharmacies in mexico

pharmacies in mexico that ship to usa mexican mail order pharmacies mexico pharmacy

mexico pharmacies prescription drugs: mexico drug stores pharmacies – п»їbest mexican online pharmacies

mexico drug stores pharmacies: purple pharmacy mexico price list – mexican drugstore online

medicine in mexico pharmacies: pharmacies in mexico that ship to usa – mexican pharmaceuticals online

mexican rx online mexico drug stores pharmacies mexican border pharmacies shipping to usa

mexican mail order pharmacies: mexican drugstore online – mexican mail order pharmacies

buying prescription drugs in mexico: mexican mail order pharmacies – buying prescription drugs in mexico

purple pharmacy mexico price list: best online pharmacies in mexico – mexican drugstore online

buying prescription drugs in mexico mexico drug stores pharmacies mexican rx online

mexican rx online: mexican mail order pharmacies – buying prescription drugs in mexico online

reputable mexican pharmacies online: mexico pharmacies prescription drugs – medicine in mexico pharmacies

medication from mexico pharmacy: medicine in mexico pharmacies – pharmacies in mexico that ship to usa

mexico pharmacies prescription drugs mexico pharmacies prescription drugs medicine in mexico pharmacies

pharmacies in mexico that ship to usa: medicine in mexico pharmacies – mexican online pharmacies prescription drugs

pharmacies in mexico that ship to usa: best online pharmacies in mexico – mexican pharmaceuticals online

medication from mexico pharmacy: mexico drug stores pharmacies – buying from online mexican pharmacy

buying prescription drugs in mexico online mexico pharmacy medicine in mexico pharmacies

mexican border pharmacies shipping to usa: pharmacies in mexico that ship to usa – mexico pharmacies prescription drugs

buying prescription drugs in mexico: mexico drug stores pharmacies – purple pharmacy mexico price list

order propecia tablets propecia cost cost generic propecia

tamoxifen cancer: clomid nolvadex – tamoxifen endometrium

http://nolvadexbestprice.pro/# tamoxifen generic

https://zithromaxbestprice.pro/# cheap zithromax pills

buy cheap propecia for sale get generic propecia online cost propecia without prescription

prednisone pills cost: prednisone for cheap – prednisone pill 10 mg

http://prednisonebestprice.pro/# generic over the counter prednisone

http://nolvadexbestprice.pro/# raloxifene vs tamoxifen

purchase cytotec п»їcytotec pills online buy cytotec pills

Abortion pills online: buy cytotec over the counter – buy cytotec over the counter

https://zithromaxbestprice.pro/# zithromax 250 mg pill

http://cytotecbestprice.pro/# buy cytotec online

buy azithromycin zithromax zithromax z-pak zithromax z-pak price without insurance

buy generic zithromax online: zithromax 500 mg lowest price drugstore online – buy zithromax

cytotec buy online usa: Abortion pills online – buy cytotec over the counter

common side effects of tamoxifen: tamoxifen depression – tamoxifen dose

http://prednisonebestprice.pro/# prednisone drug costs

prednisone 200 mg tablets: non prescription prednisone 20mg – steroids prednisone for sale

zithromax for sale 500 mg: zithromax 500 mg – zithromax 250 mg

https://propeciabestprice.pro/# get cheap propecia without a prescription

nolvadex for pct: nolvadex for sale – is nolvadex legal

zithromax 250 price: how to get zithromax – buy zithromax online fast shipping

https://nolvadexbestprice.pro/# tamoxifen moa

prednisone 4 mg daily: prednisone 2.5 mg – can you buy prednisone over the counter in mexico

farmaci senza ricetta elenco: Farmacia online migliore – top farmacia online

п»їFarmacia online migliore: Farmacie che vendono Cialis senza ricetta – acquistare farmaci senza ricetta

http://kamagrait.pro/# Farmacie online sicure

acquisto farmaci con ricetta: kamagra oral jelly consegna 24 ore – farmacie online affidabili

acquisto farmaci con ricetta: kamagra gold – farmacie online autorizzate elenco

comprare farmaci online con ricetta: avanafil senza ricetta – Farmacia online miglior prezzo

Farmacia online piГ№ conveniente: kamagra gel prezzo – top farmacia online

http://cialisgenerico.life/# comprare farmaci online con ricetta

comprare farmaci online all’estero: Farmacie on line spedizione gratuita – Farmacia online piГ№ conveniente

viagra online spedizione gratuita: viagra generico – alternativa al viagra senza ricetta in farmacia

acquistare farmaci senza ricetta: avanafil in farmacia – acquisto farmaci con ricetta

Farmacia online miglior prezzo: kamagra oral jelly – farmacia online

https://cialisgenerico.life/# acquisto farmaci con ricetta

Your point of view caught my eye and was very interesting. Thanks. I have a question for you.

farmaci senza ricetta elenco: Farmacia online piu conveniente – comprare farmaci online con ricetta

п»їFarmacia online migliore: avanafil senza ricetta – farmacia online senza ricetta

farmacia online piГ№ conveniente: avanafil in farmacia – farmaci senza ricetta elenco

buy viagra generic: buy sildenafil online usa – viagra vs cialis

http://sildenafil.llc/# viagra canada

cialis 20mg mailorder abilene: Buy Cialis online – viagra cialis melbourne site:au

buy viagra order: Cheap Viagra online – free viagra

https://tadalafil.auction/# cialis ordering australia

viagra for women: Cheap Viagra 100mg – viagra coupon

https://sildenafil.llc/# canadian viagra

reputable indian pharmacies: Top online pharmacy in India – reputable indian pharmacies

http://indiapharmacy.shop/# mail order pharmacy india

http://mexicopharmacy.win/# buying prescription drugs in mexico

where can i buy ed pills

pharmacies in mexico that ship to usa: Mexico pharmacy online – mexico drug stores pharmacies

https://mexicopharmacy.win/# mexican online pharmacies prescription drugs

http://mexicopharmacy.win/# mexico drug stores pharmacies

where to buy erectile dysfunction pills

erectile dysfunction medication online: online ed prescription same-day – cheapest ed online

buying prescription drugs in mexico: mexico pharmacy win – mexican rx online

https://indiapharmacy.shop/# online pharmacy india

buying erectile dysfunction pills online: ed pills online – erection pills online

https://mexicopharmacy.win/# mexico drug stores pharmacies

mexican rx online: mexico pharmacy win – buying prescription drugs in mexico online

cheapest ed meds: Cheap ED pills online – ed treatments online

http://mexicopharmacy.win/# mexico drug stores pharmacies

cheap ed medication: Cheap ED pills online – erectile dysfunction medications online

get ed prescription online: Cheap ED pills online – low cost ed medication

https://edpillpharmacy.store/# ed prescriptions online

mexican border pharmacies shipping to usa: Best online Mexican pharmacy – mexican rx online

order ed meds online: Best ED meds online – order ed meds online

https://edpillpharmacy.store/# buying erectile dysfunction pills online

medicine in mexico pharmacies: Best online Mexican pharmacy – mexican mail order pharmacies

https://indiapharmacy.shop/# cheapest online pharmacy india

pharmacies in mexico that ship to usa: mexico pharmacy win – purple pharmacy mexico price list

https://indiapharmacy.shop/# indian pharmacy paypal

ed medications cost: ed pills online – best online ed treatment

mexico pharmacies prescription drugs: Best online Mexican pharmacy – mexican rx online

Thank you for your sharing. I am worried that I lack creative ideas. It is your article that makes me full of hope. Thank you. But, I have a question, can you help me?

mexican pharmaceuticals online: Purple pharmacy online ordering – mexican mail order pharmacies

online erectile dysfunction pills: Best ED pills non prescription – ed online prescription

cheapest online ed meds: Cheapest online ED treatment – best online ed medication

Online medicine home delivery: Indian pharmacy international shipping – top 10 pharmacies in india

cytotec online: Misoprostol price in pharmacy – Misoprostol 200 mg buy online

nolvadex side effects Purchase Nolvadex Online tamoxifen joint pain

buy cytotec https://lipitor.guru/# generic lipitor 10 mg

lasix 100mg

http://tamoxifen.bid/# clomid nolvadex

buying lipitor from canada: Lipitor 10 mg price – lipitor

lasix online buy furosemide lasix furosemide

cytotec online https://tamoxifen.bid/# nolvadex online

lasix dosage

https://tamoxifen.bid/# low dose tamoxifen

cost of lipitor 20 mg: cheapest ace inhibitor – buy brand lipitor

cytotec pills buy online https://furosemide.win/# furosemide

lasix 20 mg

order lisinopril 20mg: Buy Lisinopril 20 mg online – lisinopril 2.15 mg

tamoxifen and depression Purchase Nolvadex Online tamoxifen cancer

http://furosemide.win/# lasix dosage

cytotec buy online usa http://cytotec.pro/# buy cytotec

buy lasix online

hysterectomy after breast cancer tamoxifen: Purchase Nolvadex Online – tamoxifen vs clomid

https://lisinopril.guru/# cost of lisinopril 40mg

prinivil 10 mg tab: Lisinopril online prescription – zestril 40 mg tablet

buy cytotec online fast delivery http://lisinopril.guru/# 25 mg lisinopril

lasix 20 mg

liquid tamoxifen buy tamoxifen citrate nolvadex side effects

order cytotec online: buy cytotec online – cytotec buy online usa

https://cytotec.pro/# buy cytotec in usa

lasix dosage: buy furosemide – lasix 20 mg

cytotec buy online usa https://lipitor.guru/# lipitor sales

lasix 100 mg tablet

lipitor 40 mg tablet price: buy atorvastatin online – lipitor price in india

https://lisinopril.guru/# prinivil 20 mg tablet

buy cytotec online http://lisinopril.guru/# lisinopril prices

furosemide

cytotec abortion pill: buy cytotec in usa – Abortion pills online

liptor: Lipitor 10 mg price – where to buy lipitor

cytotec buy online usa https://furosemide.win/# lasix generic name

lasix side effects

lisinopril 50 mg: Lisinopril refill online – zestril 5 mg india

nolvadex for pct: buy tamoxifen online – tamoxifen postmenopausal

buy cytotec online fast delivery http://tamoxifen.bid/# natural alternatives to tamoxifen

lasix for sale

common side effects of tamoxifen: buy tamoxifen online – tamoxifen and depression

order cytotec online: Misoprostol price in pharmacy – buy misoprostol over the counter

purchase cytotec https://tamoxifen.bid/# generic tamoxifen

lasix generic name

tamoxifen headache: buy tamoxifen online – tamoxifen cost

pharmacy in canada: canadian pharmacy world reviews – canadian pharmacy scam

https://mexstarpharma.com/# mexican mail order pharmacies

canadian pharmacy near me cheap canadian pharmacy online canada pharmacy world

http://easyrxindia.com/# buy prescription drugs from india

www canadianonlinepharmacy: canadianpharmacymeds – canadian pharmacy 24

https://easyrxindia.shop/# reputable indian online pharmacy

buying prescription drugs in mexico online mexican mail order pharmacies medication from mexico pharmacy

http://mexstarpharma.com/# mexico pharmacies prescription drugs

http://mexstarpharma.com/# reputable mexican pharmacies online

canadian pharmacy india: canadian pharmacy cheap – rate canadian pharmacies

indian pharmacy online indian pharmacy paypal india online pharmacy

canadian drugs pharmacy: best canadian pharmacy – canadian pharmacy reviews

https://mexstarpharma.online/# mexican online pharmacies prescription drugs

safe online pharmacies in canada: vipps approved canadian online pharmacy – legal canadian pharmacy online

https://easyrxcanada.online/# trustworthy canadian pharmacy

purple pharmacy mexico price list: mexican online pharmacies prescription drugs – buying prescription drugs in mexico

india pharmacy mail order: best india pharmacy – reputable indian online pharmacy

http://mexstarpharma.com/# mexico pharmacies prescription drugs

https://easyrxindia.shop/# top 10 pharmacies in india

canadian pharmacy 24: canadian pharmacy ltd – www canadianonlinepharmacy

slot casino siteleri: en iyi slot siteleri 2024 – slot siteleri guvenilir

deneme bonusu veren siteler: 2024 en iyi slot siteleri – slot siteleri bonus veren

https://slotsiteleri.bid/# deneme veren slot siteleri

deneme bonusu veren siteler: canl? slot siteleri – slot bahis siteleri

deneme bonusu: deneme bonusu – bahis siteleri

http://slotsiteleri.bid/# yasal slot siteleri

better business bureau online pharmacy priligy Until recently in humans, it was our hearts

deneme bonusu veren siteler: guvenilir slot siteleri 2024 – slot oyunlar? siteleri

http://slotsiteleri.bid/# en iyi slot siteler

deneme bonusu veren slot siteleri: bonus veren casino slot siteleri – guvenilir slot siteleri 2024

http://sweetbonanza.network/# sweet bonanza nas?l oynan?r

slot oyun siteleri: guvenilir slot siteleri – slot casino siteleri

slot casino siteleri: slot kumar siteleri – yasal slot siteleri

https://slotsiteleri.bid/# slot casino siteleri

en iyi slot siteleri: oyun siteleri slot – slot casino siteleri

пин ап казино: пин ап вход – пин ап зеркало

pin up casino: pin up – пин ап

https://1xbet.contact/# 1xbet официальный сайт мобильная версия

пинап казино пин ап pin up

vavada зеркало: вавада зеркало – вавада казино

пин ап вход: пин ап – пин ап вход

https://1win.directory/# 1win официальный сайт

пин ап зеркало: пин ап – пин ап

пин ап зеркало: pin up – пин ап казино вход

зеркало 1хбет: 1xbet официальный сайт – 1xbet зеркало рабочее на сегодня

http://vavada.auction/# вавада

вавада зеркало: vavada – вавада

http://1win.directory/# 1win официальный сайт

вавада рабочее зеркало: вавада рабочее зеркало – vavada online casino

1xbet: 1хбет зеркало – 1xbet зеркало

https://1xbet.contact/# 1xbet официальный сайт

acyclovir pharmacy: benadryl uk pharmacy – crestor people’s pharmacy

https://pharm24on.com/# online pharmacy finpecia

rx plus pharmacy

finasteride inhouse pharmacy: percocet cost pharmacy – discount online pharmacy viagra

https://drstore24.com/# jcm pharmacy tadacip

one rx pharmacy

auto rx pharmacy: viagra us pharmacy online – rx smith pharmacy

https://drstore24.com/# how much is percocet at the pharmacy

domperidone new zealand pharmacy

ambien pharmacy no prescription: misoprostol at pharmacy – desoxyn online pharmacy

Septra: generic viagra online – provigil online us pharmacy

https://drstore24.com/# lamictal pharmacy prices

how much is adipex at the pharmacy

cialis from online pharmacy: price chopper pharmacy – pharmacy express viagra

elavil online pharmacy: diflucan pharmacy price – navarro pharmacy store locator

wellbutrin xl online pharmacy: rx clinic pharmacy – unicare pharmacy vardenafil

stromectol online pharmacy: mexican pharmacy ambien – what pharmacy sells azithromycin

new at your publix pharmacy free lisinopril: people’s pharmacy zyrtec – indian pharmacies safe

online pharmacy uk cialis nexium mexico pharmacy kroger pharmacy near me

top 10 online pharmacy in india: cheapest online pharmacy india – top online pharmacy india

viagra australian pharmacy: clomid pharmacy prices – pharmacy concept store

http://indianpharmacy.company/# top 10 pharmacies in india

neoral pharmacy first medicine online pharmacy store discount code us pharmacy no prior prescription

Cefixime: spironolactone inhouse pharmacy – online pharmacy generic cialis

buy ambien us pharmacy: online pharmacy flonase – pharmacy viagra sans ordonnance

indian pharmacies safe indian pharmacy cheapest online pharmacy india

https://pharmbig24.online/# tesco pharmacy products viagra

buying prescription drugs in mexico: mexican rx online – п»їbest mexican online pharmacies

medicine in mexico pharmacies: buying prescription drugs in mexico – purple pharmacy mexico price list

online pharmacy lamotrigine publix pharmacy augmentin internet pharmacy manitoba

best online pharmacies in mexico: best online pharmacies in mexico – mexico drug stores pharmacies

http://mexicopharmacy.cheap/# mexico drug stores pharmacies

Online medicine order: indian pharmacy online – п»їlegitimate online pharmacies india

mexican online pharmacies prescription drugs mexican mail order pharmacies mexican mail order pharmacies

buying from online mexican pharmacy: mexican online pharmacies prescription drugs – buying prescription drugs in mexico

https://pharmbig24.com/# Fluoxetine

online shopping pharmacy india buy prescription drugs from india indian pharmacy

skin care: best online ambien pharmacy – rx america pharmacy help desk

river pharmacy naltrexone: correct rx pharmacy services – republic rx specialty pharmacy

pharmacy choice loratadine online pharmacy ultram plavix pharmacy price

buying prescription drugs in mexico: mexican online pharmacies prescription drugs – mexico drug stores pharmacies

https://pharmbig24.online/# pharmacy loratadine

rx unlimited pharmacy: pharmacy vardenafil – best rx pharmacy online

buy medicines online in india top online pharmacy india indianpharmacy com

india pharmacy: top 10 online pharmacy in india – online pharmacy india

top 10 online pharmacy in india: top 10 pharmacies in india – top 10 online pharmacy in india

https://indianpharmacy.company/# indian pharmacy paypal

pharmacy online levitra viagra internet pharmacy accutane northwest pharmacy

cialis pharmacy online: skelaxin pharmacy – ventolin hfa pharmacy

india pharmacy mail order top online pharmacy india best online pharmacy india

india pharmacy mail order: mail order pharmacy india – indian pharmacy paypal

best online pharmacy india: best online pharmacy levitra – spironolactone inhouse pharmacy

http://mexicopharmacy.cheap/# buying from online mexican pharmacy

cheapest online pharmacy india: indian pharmacies safe – п»їlegitimate online pharmacies india

Online medicine home delivery п»їlegitimate online pharmacies india online pharmacy india

reputable indian online pharmacy: п»їlegitimate online pharmacies india – best india pharmacy

http://mexicopharmacy.cheap/# mexican mail order pharmacies

india pharmacy mail order: buy prescription drugs from india – indian pharmacy online

Online medicine order top 10 pharmacies in india indian pharmacy

pharmacies in mexico that ship to usa: purple pharmacy mexico price list – mexican pharmaceuticals online

mexico pharmacies prescription drugs: mexican online pharmacies prescription drugs – buying prescription drugs in mexico online

india pharmacy п»їlegitimate online pharmacies india india pharmacy

mexican pharmaceuticals online: medication from mexico pharmacy – mexico drug stores pharmacies

pharmacies in mexico that ship to usa buying from online mexican pharmacy mexico pharmacies prescription drugs

one rx pharmacy: pharmacy rx one legit – ambien pharmacy no prescription

betine com guncel giris betine sikayet betine promosyon kodu 2024

gates of olympus giris gates of olympus turkce gates of olympus slot

http://betine.online/# betine sikayet

gates of olympus demo gates of olympus oyna demo gates of olympus oyna demo

https://gatesofolympusoyna.online/# gates of olympus demo

http://starzbet.shop/# starzbet

gates of olympus slot Gates of Olympus gate of olympus oyna

https://betine.online/# betine

betine guncel betine promosyon kodu betine promosyon kodu

https://farmaciaeu.com/# farmacia online madrid

viagra online cerca de la coruГ±a: viagra precio – viagra para mujeres

comprar viagra en espaГ±a envio urgente contrareembolso comprar viagra en espana farmacia gibraltar online viagra

http://sildenafilo.men/# sildenafilo precio farmacia

farmacia barata

farmacia online espaГ±a envГo internacional: farmacia online envio gratis valencia – farmacia online envГo gratis

sildenafilo 100mg precio espaГ±a: comprar viagra en espana – viagra precio 2022

https://sildenafilo.men/# sildenafilo 100mg precio farmacia

farmacia online barcelona farmacia 24 horas farmacia online barcelona

http://sildenafilo.men/# comprar viagra online en andorra

farmacia online madrid

http://farmaciaeu.com/# farmacia online espaГ±a envГo internacional

farmacia online barata y fiable: farmacias baratas online envio gratis – farmacia online espaГ±a envГo internacional

farmacia online 24 horas: farmacia online envio gratis murcia – farmacia online envГo gratis

http://sildenafilo.men/# sildenafilo cinfa 100 mg precio farmacia

farmacia barata: Cialis sin receta – farmacia online barata y fiable

https://farmaciaeu.com/# farmacias online baratas

farmacia en casa online descuento

farmacia online barcelona: Comprar Cialis sin receta – farmacia online barata

http://sildenafilo.men/# comprar viagra en espaГ±a envio urgente

farmacias online seguras en espaГ±a: farmacia online envio gratis murcia – farmacia online barata y fiable

https://farmaciaeu.com/# farmacia online madrid

http://tadalafilo.bid/# farmacias online seguras

farmacias online seguras

farmacia online madrid: comprar cialis online seguro opiniones – farmacia online envГo gratis

п»їFarmacia online migliore: Cialis generico farmacia – Farmacie on line spedizione gratuita

le migliori pillole per l’erezione viagra senza prescrizione pillole per erezioni fortissime

viagra pfizer 25mg prezzo: viagra senza prescrizione – miglior sito dove acquistare viagra

comprare farmaci online con ricetta Farmacia online piu conveniente migliori farmacie online 2024

viagra generico recensioni: viagra generico – le migliori pillole per l’erezione

http://tadalafilit.com/# comprare farmaci online con ricetta

п»їFarmacia online migliore

farmaci senza ricetta elenco: Farmacie on line spedizione gratuita – comprare farmaci online con ricetta

Farmacie on line spedizione gratuita Farmacie on line spedizione gratuita top farmacia online

п»їFarmacia online migliore farmacia online migliore farmacia online

Farmacia online miglior prezzo: Cialis generico 5 mg prezzo – farmacia online senza ricetta

farmacia online senza ricetta: farmacie online autorizzate elenco – п»їFarmacia online migliore

farmacia online Tadalafil generico migliore farmacie online sicure

https://farmaciait.men/# Farmacie online sicure

Farmacie online sicure

miglior sito dove acquistare viagra: viagra senza prescrizione – cerco viagra a buon prezzo

cialis farmacia senza ricetta viagra prezzo viagra originale in 24 ore contrassegno

comprare farmaci online con ricetta: Farmacie on line spedizione gratuita – farmacie online sicure

أنابيب FRP في العراق في شركة إيليت بايب، نقدم مجموعة شاملة من أنابيب البلاستيك المدعمة بالألياف الزجاجية (FRP) التي تم تصميمها لتوفير أداء استثنائي وموثوقية. تم تصميم أنابيب الـ FRP لدينا لتوفير مقاومة ممتازة للتآكل، والتآكل، والهجمات الكيميائية، مما يجعلها مناسبة لمجموعة واسعة من التطبيقات، بما في ذلك معالجة المياه، ومعالجة المواد الكيميائية، وأنظمة الصرف الصناعية. التزامنا بمعايير التصنيع العالية والحلول المبتكرة يضع شركة إيليت بايب كخيار أول لأنابيب FRP في العراق. نفخر بسمعتنا في الجودة والموثوقية، مما يضمن أن منتجاتنا تلبي أعلى معايير الصناعة. تفضل بزيارة elitepipeiraq.com لمزيد من التفاصيل.

farmacie online affidabili: Cialis generico 5 mg prezzo – comprare farmaci online con ricetta

top farmacia online Farmacia online piu conveniente farmaci senza ricetta elenco

п»їFarmacia online migliore Brufen 600 prezzo acquisto farmaci con ricetta

https://farmaciait.men/# Farmacie on line spedizione gratuita

farmacia online senza ricetta

п»їFarmacia online migliore: farmacia online migliore – comprare farmaci online con ricetta

Farmacia online miglior prezzo Cialis generico 20 mg 8 compresse prezzo farmacie online affidabili

farmacie online affidabili BRUFEN 600 prezzo in farmacia farmacie online autorizzate elenco

Farmacia online miglior prezzo: Cialis generico recensioni – acquistare farmaci senza ricetta

https://sildenafilit.pro/# viagra 50 mg prezzo in farmacia

Farmacie on line spedizione gratuita

farmacie online affidabili: Farmacie on line spedizione gratuita – Farmacie on line spedizione gratuita

migliori farmacie online 2024 Farmacia online migliore farmacia online

farmacie online affidabili Brufen 600 prezzo farmacie online affidabili

farmaci senza ricetta elenco: Farmacie on line spedizione gratuita – farmacia online senza ricetta

http://sildenafilit.pro/# esiste il viagra generico in farmacia

acquistare farmaci senza ricetta

Farmacie on line spedizione gratuita Farmacie online sicure п»їFarmacia online migliore

Farmacie on line spedizione gratuita: Cialis generico farmacia – farmacie online sicure

farmacia online Farmacia online piu conveniente Farmacia online miglior prezzo

farmacie online affidabili: Cialis generico prezzo – comprare farmaci online all’estero

Thank you for your sharing. I am worried that I lack creative ideas. It is your article that makes me full of hope. Thank you. But, I have a question, can you help me?

Farmacie on line spedizione gratuita Ibuprofene 600 generico prezzo acquistare farmaci senza ricetta

https://farmaciait.men/# comprare farmaci online all’estero

п»їFarmacia online migliore

farmacie online affidabili Brufen 600 prezzo con ricetta п»їFarmacia online migliore

pillole per erezioni fortissime: viagra senza prescrizione – viagra online consegna rapida

top farmacia online Brufen 600 prezzo comprare farmaci online con ricetta

prednisone 10 mg over the counter generic prednisone tablets prednisone for sale

https://ventolininhaler.pro/# purchase ventolin inhaler

ventolin usa: Ventolin inhaler best price – ventolin online uk

ventolin buy online: buy albuterol inhaler – ventolin from mexico to usa

buy rybelsus: rybelsus – buy rybelsus

how to get prednisone tablets prednisone 10 mg canada purchase prednisone 10mg

ventolin prescription coupon: Ventolin inhaler price – ventolin price in india

neurontin 400 mg price: neurontin pills for sale – neurontin online usa

https://rybelsus.tech/# Buy compounded semaglutide online

300 mg neurontin: neurontin brand name in india – brand name neurontin price

https://rybelsus.tech/# rybelsus

cost of neurontin 100mg: neurontin 100 mg – neurontin 600 mg coupon

lasix 100mg: cheap lasix – furosemide 100mg

lasix 40mg: cheap lasix – lasix uses

buy prednisone online india: pharmacy cost of prednisone – 50 mg prednisone from canada

https://ventolininhaler.pro/# cheap ventolin generic usa

buy rybelsus: rybelsus price – buy rybelsus

best canadian online pharmacy: Pharmacies in Canada that ship to the US – canada drugs online

https://canadapharma.shop/# escrow pharmacy canada

mexican drugstore online mexican pharmacy mexican border pharmacies shipping to usa

canada ed drugs: canada cloud pharmacy – pet meds without vet prescription canada

india pharmacy: indian pharmacy – indian pharmacies safe

http://indiadrugs.pro/# india pharmacy mail order

canadian medications Cheapest online pharmacy safe online pharmacies in canada

canadian pharmacy online reviews: reputable canadian pharmacy – canadian pharmacy ed medications

Online medicine home delivery: online Indian pharmacy – Online medicine order

http://indiadrugs.pro/# indianpharmacy com

best canadian pharmacy: Online medication home delivery – canadian pharmacy india

purple pharmacy mexico price list http://mexicanpharma.icu/# buying prescription drugs in mexico

reputable mexican pharmacies online

https://indiadrugs.pro/# cheapest online pharmacy india

canadian pharmacy com Online medication home delivery buy canadian drugs

https://indiadrugs.pro/# india pharmacy

indianpharmacy com best india pharmacy п»їlegitimate online pharmacies india

http://indiadrugs.pro/# indian pharmacy online

http://mexicanpharma.icu/# buying prescription drugs in mexico

canadian mail order pharmacy canadian drug canadian world pharmacy

mexico pharmacies prescription drugs: medication from mexico – п»їbest mexican online pharmacies

mexican rx online

reputable mexican pharmacies online: mexican pharmacy – medicine in mexico pharmacies

https://pharmaciepascher.pro/# acheter mГ©dicament en ligne sans ordonnance

pharmacie en ligne france livraison internationale: Acheter Cialis 20 mg pas cher – pharmacie en ligne sans ordonnance

Viagra femme sans ordonnance 24h viagra sans ordonnance Acheter Sildenafil 100mg sans ordonnance

http://clssansordonnance.icu/# pharmacie en ligne france livraison belgique

Viagra sans ordonnance pharmacie France: viagra en ligne – Viagra femme sans ordonnance 24h

pharmacie en ligne pas cher: pharmacie en ligne france fiable – trouver un mГ©dicament en pharmacie

Acheter viagra en ligne livraison 24h Sildenafil Viagra Viagra homme sans prescription

pharmacies en ligne certifiГ©es: cialis prix – pharmacie en ligne pas cher

п»їpharmacie en ligne france: Cialis sans ordonnance pas cher – Pharmacie en ligne livraison Europe

https://vgrsansordonnance.com/# Viagra sans ordonnance 24h suisse

Sildenafil teva 100 mg sans ordonnance viagra en ligne Viagra gГ©nГ©rique sans ordonnance en pharmacie

Viagra homme prix en pharmacie sans ordonnance: Viagra generique en pharmacie – Viagra pas cher paris

Pharmacie en ligne livraison Europe: cialis sans ordonnance – pharmacie en ligne france livraison belgique

SildГ©nafil Teva 100 mg acheter Meilleur Viagra sans ordonnance 24h SildГ©nafil 100mg pharmacie en ligne

Viagra pas cher livraison rapide france: viagra en ligne – Viagra Pfizer sans ordonnance

https://ozempic.art/# ozempic coupon

https://ozempic.art/# ozempic generic

buy rybelsus online cheapest rybelsus pills semaglutide cost

Ozempic without insurance: ozempic – ozempic online

buy rybelsus online: semaglutide online – buy semaglutide online

https://ozempic.art/# ozempic cost

http://ozempic.art/# buy ozempic pills online

ozempic generic: buy ozempic pills online – buy cheap ozempic

semaglutide cost: semaglutide cost – semaglutide cost

https://rybelsus.shop/# semaglutide cost

Ozempic without insurance ozempic online ozempic online

http://ozempic.art/# ozempic

cheapest rybelsus pills: rybelsus cost – cheapest rybelsus pills

https://rybelsus.shop/# rybelsus cost

rybelsus cost buy semaglutide online buy rybelsus online

buy cheap ozempic: buy ozempic pills online – ozempic cost

http://ozempic.art/# ozempic coupon

rybelsus price: semaglutide tablets – cheapest rybelsus pills

http://ozempic.art/# ozempic generic

ozempic generic ozempic buy ozempic pills online

buy rybelsus online: buy semaglutide pills – rybelsus pill

semaglutide tablets cheapest rybelsus pills cheapest rybelsus pills

rybelsus cost: buy rybelsus online – rybelsus coupon

https://rybelsus.shop/# rybelsus cost

buy semaglutide pills: semaglutide tablets – rybelsus cost

Ozempic without insurance buy cheap ozempic ozempic generic

semaglutide online: buy rybelsus online – buy rybelsus online

https://rybelsus.shop/# cheapest rybelsus pills

buy rybelsus online: cheapest rybelsus pills – rybelsus coupon

Ozempic without insurance Ozempic without insurance ozempic cost

rybelsus coupon: semaglutide cost – cheapest rybelsus pills

https://rybelsus.shop/# buy rybelsus online

buy semaglutide pills semaglutide tablets rybelsus price

https://ozempic.art/# ozempic online

https://rybelsus.shop/# buy semaglutide pills

cheapest rybelsus pills: buy semaglutide pills – rybelsus coupon

ozempic cost ozempic cost ozempic coupon

https://ozempic.art/# Ozempic without insurance

http://rybelsus.shop/# rybelsus cost

ozempic generic buy ozempic buy cheap ozempic

https://rybelsus.shop/# cheapest rybelsus pills

buy semaglutide pills: buy semaglutide online – rybelsus coupon

ozempic buy ozempic pills online buy cheap ozempic

http://rybelsus.shop/# rybelsus coupon

pin-up bonanza: pin up guncel giris – pin up giris

пинап казино пин ап вход пин ап официальный сайт

pin up: пин ап казино вход – пин ап вход

pin-up casino giris: pin up az – pin up azerbaijan

pin up https://pinupru.site/# pin up

pin up казино

http://pinupru.site/# пин ап казино зеркало

pin-up kazino pin up az pinup azerbaycan

пин ап официальный сайт: пин ап казино вход – пин ап казино зеркало

пин ап казино вход: пин ап казахстан – пин ап казино онлайн

пин ап казино вход https://pinupkz.tech/# пин ап казино вход

пин ап казино

pin-up bonanza pin up giris pin up casino

pin-up kazino: pin-up oyunu – pinup azerbaycan

pin up azerbaijan: pin up casino – pin-up oyunu

pin up https://pinupkz.tech/# pin up казино

пин ап 634

pin-up bonanza: pin up guncel giris – pin up aviator

пин ап казино вход пин ап казахстан пин ап 634

pinup az: pin up – pinup az

пин ап казино http://pinupkz.tech/# pin up казино

пинап казино

пин ап казино https://pinupturkey.pro/# pin up guncel giris

пин ап казино вход

pin up: пин ап 634 – пинап кз

http://pinupturkey.pro/# pin-up casino giris

пин ап казино http://pinupru.site/# пин ап вход

пинап кз

пин ап казино зеркало: пин ап – пин ап зеркало

http://pinupru.site/# пин ап вход

пин ап казино вход https://pinupkz.tech/# пин ап казино онлайн

пинап кз

pinup azerbaycan: pinup az – pin-up oyunu

pin-up casino giris pin up pin up giris

https://semaglutide.win/# order Rybelsus for weight loss

http://gabapentin.auction/# medication neurontin

cost of amoxicillin 30 capsules: buy amoxicillin from canada – amoxicillin cost australia

ivermectin 50mg/ml order stromectol ivermectin 3mg tab

http://stromectol.agency/# minocycline 100mg otc

neurontin capsules: gabapentin price – buying neurontin online

Rybelsus 14 mg price Semaglutide pharmacy price rybelsus price

https://gabapentin.auction/# neurontin 900

https://amoxil.llc/# order amoxicillin uk

https://semaglutide.win/# Semaglutide pharmacy price

zithromax cost

stromectol over the counter: order stromectol – buy ivermectin canada

medicine amoxicillin 500mg cheapest amoxil amoxicillin no prescription

http://zithromax.company/# buy zithromax 500mg online

http://stromectol.agency/# order minocycline 100mg

http://stromectol.agency/# buy stromectol pills

https://amoxil.llc/# amoxicillin online canada

buy generic zithromax no prescription

zithromax 500mg price buy zithromax z-pak online zithromax 600 mg tablets

generic neurontin 300 mg: gabapentin price – neurontin 3

https://zithromax.company/# zithromax 250 mg pill

http://semaglutide.win/# rybelsus

can you buy zithromax over the counter in mexico

https://gabapentin.auction/# brand name neurontin

amoxicillin 500 mg without a prescription amoxicillin cheapest price amoxicillin cephalexin

buy rybelsus: rybelsus – buy rybelsus

https://stromectol.agency/# ivermectin 500mg

https://zithromax.company/# how much is zithromax 250 mg

zithromax online usa no prescription

neurontin 204 gabapentin best price neurontin prescription

http://gabapentin.auction/# neurontin 800 mg capsules

can i buy zithromax over the counter: zithromax best price – purchase zithromax z-pak

https://stromectol.agency/# stromectol 3mg tablets

https://stromectol.agency/# minocycline 50 mg tabs

order zithromax over the counter

https://amoxil.llc/# buy cheap amoxicillin online

ivermectin lotion stromectol price stromectol pill for humans

stromectol xr: cheapest stromectol – stromectol otc

https://semaglutide.win/# cheap Rybelsus 14 mg

https://gabapentin.auction/# neurontin 2018

http://semaglutide.win/# Rybelsus 7mg

zithromax capsules 250mg

minocycline 100 mg pills online order stromectol what is minocycline

cheap Rybelsus 14 mg: rybelsus cost – Rybelsus 14 mg

https://semaglutide.win/# Buy compounded semaglutide online

ivermectin 6mg tablet for lice buy ivermectin cream minocycline for acne

https://stromectol.agency/# minocycline 100mg for sale

where can i get zithromax

amoxicillin 500 mg price: buy amoxil – amoxacillian without a percription

zithromax for sale us zithromax for sale buy cheap zithromax online

https://amoxil.llc/# ampicillin amoxicillin

generic zithromax india

how to get zithromax: buy zithromax online with mastercard – generic zithromax india

ivermectin 50 cheapest stromectol minocycline 50 mg pills

http://stromectol.agency/# minocycline interactions

http://gabapentin.auction/# buy neurontin online uk

zithromax order online uk

https://semaglutide.win/# Buy semaglutide pills

buy semaglutide online: Rybelsus 7mg – order Rybelsus for weight loss

where can i buy zithromax capsules zithromax for sale zithromax 600 mg tablets

https://stromectol.agency/# ivermectin 6 tablet

where to buy zithromax in canada

http://amoxil.llc/# amoxicillin without a prescription

neurontin prices: gabapentin for sale – neurontin 300 mg tablets

http://mexicanpharm24.pro/# mexico drug stores pharmacies

cheapest online pharmacy india

Online medicine home delivery п»їlegitimate online pharmacies india Online medicine order

ed causes and cures https://indianpharmdelivery.com/# indianpharmacy com

п»їlegitimate online pharmacies india: indian pharmacies safe – cheapest online pharmacy india

mexican mail order pharmacies mexico pharmacies prescription drugs best online pharmacies in mexico

erection pills viagra online http://mexicanpharm24.pro/# best online pharmacies in mexico

injectable ed drugs: canadian medications – real cialis without a doctor’s prescription

Online medicine order: indianpharmacy com – india pharmacy mail order

http://drugs24.pro/# vitality ed pills

п»їlegitimate online pharmacies india

buying prescription drugs in mexico online buying prescription drugs in mexico buying prescription drugs in mexico

mail order pharmacy india: online shopping pharmacy india – indian pharmacies safe

buying prescription drugs in mexico online: buying from online mexican pharmacy – buying prescription drugs in mexico

http://mexicanpharm24.pro/# mexican rx online

Online medicine home delivery

п»їbest mexican online pharmacies: mexico drug stores pharmacies – mexican border pharmacies shipping to usa

buying prescription drugs in mexico: п»їbest mexican online pharmacies – purple pharmacy mexico price list

http://indianpharmdelivery.com/# pharmacy website india

п»їlegitimate online pharmacies india

mens ed: ed online pharmacy – homeopathic remedies for ed

reputable mexican pharmacies online: mexico drug stores pharmacies – buying prescription drugs in mexico

best ed pill medicine for erectile impotance

ed pills cheap https://mexicanpharm24.pro/# reputable mexican pharmacies online

https://mexicanpharm24.pro/# purple pharmacy mexico price list

indian pharmacy online

п»їlegitimate online pharmacies india Online medicine home delivery pharmacy website india

ed meds online without doctor prescription https://drugs24.pro/# prescription drugs without doctor approval

top online pharmacy india top online pharmacy india online pharmacy india

https://indianpharmdelivery.com/# best india pharmacy

indian pharmacy online

pain meds online without doctor prescription https://drugs24.pro/# prescription drugs without prior prescription

http://stromectol1st.shop/# stromectol

indian pharmacy

rybelsus: semaglutide – good price

plavix best price: best price on generic – cheap plavix antiplatelet drug

https://paxlovid1st.shop/# paxlovid covid

aspirin and ed

minocycline weight gain stromectol 1st shop ivermectin tablet 1mg

Paxlovid buy online: check this – paxlovid india

minocycline for uti: stromectol 1st – stromectol tablets for humans

https://stromectol1st.shop/# generic name for ivermectin

reputable indian pharmacies

rybelsus price rybelsus.icu rybelsus price

stromectol coronavirus: buy online – minocycline 100mg acne

п»їpaxlovid: paxlovid cost without insurance – Paxlovid over the counter

Cost of Plavix on Medicare plavix price Cost of Plavix without insurance

http://stromectol1st.shop/# stromectol

Online medicine home delivery

minocycline 100mg capsule: stromectol 1st shop – minocycline coupon

http://paxlovid1st.shop/# paxlovid pill

best medicine for ed

order Rybelsus: rybelsus – Semaglutide pharmacy price

stromectol for humans stromectol 1st shop ivermectin new zealand

https://stromectol1st.shop/# ivermectin 0.5 lotion india

indian pharmacy online

paxlovid covid: paxlovid price – paxlovid generic

Cost of Plavix on Medicare best price on generic buy Clopidogrel over the counter

buy clopidogrel online: plavix price – plavix medication

https://clopidogrel.pro/# plavix medication

best ed medications

Cost of Plavix without insurance: clopidogrel – Cost of Plavix without insurance

stromectol pill best price shop ivermectin lotion for scabies

https://stromectol1st.shop/# buy minocycline 100 mg otc

india pharmacy

buy plavix: here – buy plavix

https://stromectol1st.shop/# purchase stromectol online

best medicine for ed

rybelsus: cheaper – Buy semaglutide

minocycline foam best price shop ivermectin virus

paxlovid cost without insurance: best price on pills – paxlovid price

http://stromectol1st.shop/# buy minocycline 100 mg tablets

top online pharmacy india

Hey There. I found your blog using msn. This is a really well written article. I’ll make sure to bookmark it and come back to read more of your useful information. Thanks for the post. I will certainly comeback.

semaglutide: order Rybelsus – Buy semaglutide

minocycline rash ivermectin buy ivermectin 5 mg price

paxlovid buy: check this – paxlovid india

https://stromectol1st.shop/# buy ivermectin

indian pharmacies safe

paxlovid buy check this Paxlovid over the counter

buy Clopidogrel over the counter: plavix price – Plavix generic price

paxlovid covid: best price on pills – Paxlovid buy online

plavix best price clopidogrel pro buy clopidogrel online

Plavix 75 mg price: buy clopidogrel bisulfate – Plavix 75 mg price

http://1winrussia.online/# 1xbet официальный сайт

пинап казино

casino sitesi guvenilir casino siteleri casino siteleri

dunyan?n en iyi casino siteleri: dunyan?n en iyi casino siteleri – en iyi casino siteleri

пин ап официальный сайт: пинап зеркало – пин ап официальный сайт

http://1winindia.tech/# пин ап казино

пинап казино

пин ап казино вход: пин ап казино – пинап казино

pin up: pin up azerbaycan – pin up 306

1xbet: 1хставка – 1xbet

1xbet 1xbet скачать 1xbet

пинап зеркало: пин ап официальный сайт – пин ап вход

1xbet зеркало: 1хставка – 1xbet официальный сайт

http://1winindia.tech/# пинап кз

пин ап казино

пинап казино: пин ап кз – пин ап кз

пин ап вход: пин ап официальный сайт – пин ап вход

guvenilir casino siteleri: h?zl? casino – dunyan?n en iyi casino siteleri

пин ап зеркало пин ап вход пин ап вход

пин ап зеркало: пин ап зеркало – пин ап

http://1winindia.tech/# пин ап

pin up kz

pin up 306: pinup az – pin-up casino giris

1xbet официальный сайт: 1xbet – 1xbet скачать

пин ап: пин ап – пин ап казино вход

https://1wintr.fun/# canl? casino

пин ап кз

pin up azerbaycan pin up casino pin up

пин ап вход: пин ап зеркало – пин ап зеркало

en iyi casino siteleri: h?zl? casino – casino sitesi

1xbet зеркало: 1xbet официальный сайт – 1хбет

http://1winbrasil.win/# pin-up casino giris

пинап кз

пин ап кз: пин ап казино – пинап казино

1хбет: 1xbet скачать – 1xbet официальный сайт

пин ап пин ап пин ап зеркало

пин ап вход: пин ап – пин ап

пин ап: пин ап зеркало – пин ап зеркало

casino oyunlar?: slot casino siteleri – cazino

pin up: pin-up – pin-up

https://1winbrasil.win/# pin up casino

pin up kz

guvenilir casino siteleri: canl? casino siteleri – h?zl? casino

пин ап казино вход: пинап – пинап кз

http://indianpharm1st.com/# online shopping pharmacy india

over the counter ed: natural help for ed – cheap medication online

is ed reversible: ed meds – male erectile dysfunction

http://drugs1st.store/# ed treatment drugs

buying from online mexican pharmacy mexican drugstore online purple pharmacy mexico price list

buying from online mexican pharmacy: purple pharmacy mexico price list – mexican online pharmacies prescription drugs

cheapest online pharmacy india: п»їlegitimate online pharmacies india – best online pharmacy india

ed doctors: real viagra without a doctor prescription – best natural ed treatment

http://mexicanpharm1st.com/# purple pharmacy mexico price list

п»їlegitimate online pharmacies india: best india pharmacy – Online medicine order

mexican border pharmacies shipping to usa: best online pharmacies in mexico – mexico drug stores pharmacies

ed cures drugs prices viagra without a doctor prescription walmart

https://indianpharm1st.com/# mail order pharmacy india

best online pharmacies in mexico: buying prescription drugs in mexico online – pharmacies in mexico that ship to usa

buy prescription drugs from canada cheap: anti fungal pills without prescription – ed clinic

reputable indian online pharmacy: best online pharmacy india – indianpharmacy com

https://indianpharm1st.com/# top online pharmacy india

ed cures that work canadian online pharmacy drug prices

п»їlegitimate online pharmacies india: indianpharmacy com – indian pharmacies safe

prescription drugs: can ed be cured – best ed pills online

https://drugs1st.store/# natural ed drugs

indian pharmacy: india pharmacy – indianpharmacy com

http://pinup-az.bid/# pin-up

https://pinup-az.bid/# pinup az

pin up casino

пинап казино: пинап казино – pin up zerkalo

http://sweetbonanzatr.pro/# sweet bonanza

http://sweetbonanzatr.pro/# sweetbonanzatr.pro

pinup bet and casino

pin up casino pinup-az bid pin up

pin up zerkalo: пин ап зеркало – бонусы пин ап

http://sweetbonanzatr.pro/# sweetbonanzatr.pro

pin up casino

pinup: pinup az – pin-up

https://pinup-az.bid/# pin-up

sweet bonanza: sweetbonanzatrpro – sweet bonanza tr

Официальный Сайт пин ап вход пинко

Пин Ап Казино Официальный Сайт: пин ап 634 – пинап

https://pinup-az.bid/# pin up azerbaycan

pin up casino

pin up kz: пинап казино – pin up kz

https://pinup-az.bid/# pin up 306

pin up: pinup – pin up

sweet bonanza sweet bonanza sweet bonanza nas?l oynan?r

https://sweetbonanzatr.pro/# sweet bonanza

pin up casino

pin up kz: Пин Ап Казино Официальный Сайт – пин ап 634

pin-up: pinup – pin-up

http://biznes-fabrika.kz/# Пин Ап Казахстан

https://pinupzerkalo.fun/# бонусы пин ап

pin up casino

pin up: pinup-az bid – pin up

pinup az: pin up casino – pinup

https://biznes-fabrika.kz/# pin up kz

pin up zerkalo

pin-up casino giris: pin up azerbaycan – pin up casino

https://sweetbonanzatr.pro/# sweet bonanza nas?l oynan?r

pinup-az bid: pin up azerbaycan – pinup-az bid

пинап казино пин ап пин ап вход

пин ап 634: Пин Ап Казахстан – пинап

https://pinupzerkalo.fun/# Пин Ап Казино Официальный Сайт в России

pin up zerkalo

pinup az: pin up casino – pinup

http://paxlovid1st.store/# paxlovid1st

stromectol online: stromectol online – stromectol best price

https://gabapentin1st.pro/# buy gabapentin

Care provides: Care provides – involves multisystem

amoxil price: amoxil – amoxil

amoxil price: amoxil – top-rated pills

https://stromectol1st.store/# good price

involves multisystem: compare the best prices – compare the best prices

https://gabapentin1st.pro/# involves multisystem

shop: amoxil online – top-rated pills

stromectol best price: stromectol store – stromectol delivery usa

stromectol: good price – stromectol

stromectol store: stromectol online – stromectol store

http://paxlovid1st.store/# see a healthcare provider

paxlovid1st: paxlovid price – paxlovid store

amoxil: cheap – amoxil

ed dysfunction https://pharm24.pro/# ed pills cheap

pills erectile dysfunction cheap medication ed medicine online

best drugs for erectile dysfunction: buy drugs – solutions for ed

http://pharm24.pro/# treatment for ed

prescription drugs without prior prescription

Online medicine order Indian pharmacy to USA india online pharmacy

ed pills comparison https://pharm24.pro/# erectile dysfunction medication

mexican drugstore online: mexico pharmacy cheap – buying prescription drugs in mexico online

best online pharmacies in mexico mexico pharmacy cheap pharmacies in mexico that ship to usa

best ed pill: low cost pharmacy – best pharmacy online

http://indianpharm24.pro/# best india pharmacy

solutions for ed

mexican online pharmacies prescription drugs Mexican pharmacy ship US mexican border pharmacies shipping to usa

over the counter ed http://mexicanpharm24.cheap/# purple pharmacy mexico price list

herbal remedies for ed: low cost prescription – drug prices comparison

https://mexicanpharm24.cheap/# mexican online pharmacies prescription drugs

erectile dysfunction cure

mexico drug stores pharmacies mexican pharm 24 medicine in mexico pharmacies

mexican drugstore online: Legit online Mexican pharmacy – pharmacies in mexico that ship to usa

ed medicine online https://pharm24.pro/# ed help

canadian pharmacy cheap meds ed meds online canada

new ed treatments: low cost pharmacy – comparison of ed drugs

http://mexicanpharm24.cheap/# mexican rx online

male enhancement pills

pharmacy website india India pharmacy international india pharmacy

erectile dysfunction pills http://indianpharm24.pro/# mail order pharmacy india

ed medications online: affordable medication – canadian drugs online

prescription drugs without doctor approval cheap medication best ed pills

ed in men: buy drugs – best drugs for erectile dysfunction

http://indianpharm24.pro/# pharmacy website india

the canadian drugstore

india online pharmacy India pharmacy international indianpharmacy com

carprofen without vet prescription https://pharm24.pro/# ed meds online without doctor prescription

mexican pharmaceuticals online mexican pharm 24 mexico drug stores pharmacies

reputable indian pharmacies: India pharmacy delivery – buy prescription drugs from india

https://indianpharm24.pro/# cheapest online pharmacy india

how can i order prescription drugs without a doctor

buying prescription drugs in mexico online: mexico pharmacy cheap – mexican border pharmacies shipping to usa

ed supplements https://mexicanpharm24.cheap/# medicine in mexico pharmacies

https://indianpharm24.pro/# indian pharmacy paypal

ed meds online without doctor prescription

buying from online mexican pharmacy: mexico pharmacy – best online pharmacies in mexico

erectial dysfunction https://pharm24.pro/# mens erections

online shopping pharmacy india: Pharmacies in India that ship to USA – cheapest online pharmacy india

http://pharm24.pro/# cheap erectile dysfunction pills

ed medicine

http://denemebonusuverensiteler.top/# deneme bonusu veren siteler mycbet.com

deneme bonusu veren siteler 2024

en cok kazand?ran slot oyunlar?: slot tr online – slot oyunlar? puf noktalar?

deneme bonusu veren siteler https://ultrabet-tr.online/# ultrabet

Canl? Casino Siteleri: Casino Siteleri – Casino Siteleri

Casino Siteleri: guvenilir casino siteleri – Casino Siteleri

deneme bonusu veren siteler yeni deneme bonusu veren siteler deneme bonusu veren siteler mycbet.com

https://casinositeleri.win/# Casino Siteleri

deneme bonusu veren siteler yerliarama.org

slot siteleri: en kazancl? slot oyunlar? – az parayla cok kazandiran slot oyunlar?

denemebonusuverensiteler.top https://casinositeleri.win/# Casino Siteleri

Casino Siteleri Casino Siteleri Deneme Bonusu Veren Siteler

com 20 E2 AD 90 20La 20Pilule 20Bleue 20Viagra 20 20Waar 20Kan 20Ik 20Viagra 20Kopen 20In 20Enschede la pilule bleue viagra Russian Finance Minister Anton Siluanov, whose country currently holds the rotating chair of the G 20, told a news conference Friday that the budget stalemate between Congress and the Obama administration was discussed at the meeting priligy dapoxetine 30mg

slot oyunlar? puf noktalar?: slot oyunlar? – en kazancl? slot oyunlar?

slot oyunlar? slot oyunlar? slot tr online

ultrabet guncel: ultrabet tr online – ultrabet bonus

deneme bonusu veren yeni siteler http://denemebonusuverensiteler.top/# deneme bonusu veren siteler 2024

ultrabet yeni giris 1125: ultrabet – ultrabet yeni giris 1125

deneme bonusu veren siteler betturkey denemebonusuverensiteler.top deneme bonusu veren siteler yerliarama.org

deneme bonusu veren siteler yeni: deneme bonusu veren siteler 2024 – deneme bonusu veren siteler yeni

matadorbet: matadorbet giris – matadorbet.bid

ultrabet guncel ultrabet giris ultrabet yeni giris 1125

ultrabet tr online: ultrabet tr online – ultrabet yeni giris 1125

slot tr online az parayla cok kazandiran slot oyunlar? az parayla cok kazandiran slot oyunlar?

ultrabet: ultrabet giris – ultrabet yeni giris 1125

kampharm.shop Kamagra Kam Pharm kampharm.shop

https://kampharm.shop/# buy kamagra oral jelly Kam Pharm

kamagra oral jelly: kamagra oral jelly – kampharm.shop

buy ed pills ED meds online ED meds online

https://furpharm.com/# furpharm

https://rybpharm.com/# rybpharm rybelsus

rybpharm rybelsus rybpharm rybelsus buy rybelsus online usa

http://kampharm.shop/# kamagra oral jelly

fur pharm: furosemide – lasix

https://rybpharm.com/# rybpharm cheap semaglutide

Buy gabapentin for humans cheapest Gabapentin GabaPharm gabapentin

https://kampharm.shop/# kam pharm shop

buy rybelsus canada: buy rybelsus rybpharm – buy rybelsus

gabapentin GabaPharm buy Gabapentin GabaPharm buy gabapentin

https://gabapharm.com/# cheapest Gabapentin GabaPharm

http://gabapharm.com/# buy Gabapentin GabaPharm

kampharm shop: kampharm.shop – kamagra oral jelly

http://rybpharm.com/# semaglutide

rybpharm: rybpharm cheap semaglutide – rybpharm cheap semaglutide

https://rybpharm.com/# rybpharm canada

buy lasix fur pharm buy lasix fur pharm furosemide fur pharm

rybpharm rybelsus rybpharm canada rybpharm rybelsus

lasix: lasix – furosemide furpharm.com

kamagra oral jelly: kampharm shop – kamagra

https://gabapharm.com/# Buy gabapentin for humans

http://furpharm.com/# lasix

kam pharm shop Kam Pharm kamagra oral jelly

buy rybelsus online usa: rybpharm rybelsus – semaglutide

https://kampharm.shop/# kampharm shop

indian pharmacy: Indian pharmacy to USA – india pharmacy

indian pharmacy paypal: Online Indian pharmacy – top 10 online pharmacy in india

https://indianpharmacyeasy.com/# india pharmacy mail order

http://canadiandrugsgate.com/# buy prescription drugs without doctor

http://canadiandrugsgate.com/# prescription meds without the prescriptions

india pharmacy Online Indian pharmacy mail order pharmacy india

https://indianpharmacyeasy.com/# online shopping pharmacy india

india pharmacy mail order: indian pharmacy – indian pharmacy online

https://indianpharmacyeasy.com/# india online pharmacy

https://mexicanpharmgate.com/# mexican mail order pharmacies

mexican rx online: mexican pharmacy online medications – mexican mail order pharmacies

https://mexicanpharmgate.com/# mexican pharmaceuticals online

online ed medications Canadian pharmacy online injections for ed

buying prescription drugs in mexico online: Mexican Pharm Gate – buying from online mexican pharmacy

https://canadiandrugsgate.com/# cheap ed pills

medication from mexico pharmacy: mexican drugstore online – mexico pharmacies prescription drugs

http://canadiandrugsgate.com/# ed drugs online from canada

mexican pharmaceuticals online: Mexican Pharmacy Gate – pharmacies in mexico that ship to usa

purple pharmacy mexico price list mexican pharmacy online medications mexico pharmacies prescription drugs

medicine in mexico pharmacies: Mexican Pharmacy Gate – buying prescription drugs in mexico online

http://indianpharmacyeasy.com/# buy prescription drugs from india

ed pills that work quickly: Canada pharmacy online – treatment with drugs

pain medications without a prescription: canadian pharmacy – remedies for ed

mexican mail order pharmacies: Mexican Pharmacy Gate – mexican border pharmacies shipping to usa

amoxicillin 500 mg for sale http://clomidrexpharm.com/# can you get clomid for sale

priligy max pharm: buy priligy – buy priligy

buy priligy dapoxetine price buy dapoxetine online

where can i get generic clomid without prescription: can i get cheap clomid prices – can you get cheap clomid without rx

prednisone 40 mg daily: order Prednisone – 40 mg daily prednisone

Priligy tablets: Priligy tablets – priligy

buy dapoxetine online buy priligy cheap priligy

amoxicillin 500 mg for sale: Amoxicillin Com Pharm – order amoxicillin online no prescription

amoxicillin 500mg price in canada https://prednisoneraypharm.com/# prednisone 20mg tablets where to buy

where can i get clomid no prescription: clomid – can i buy clomid without insurance

priligy max pharm: buy dapoxetine online – priligy

priligy max pharm max pharm cheap priligy

amoxicillin 500mg price canada: Amoxicillin for sale – buy amoxicillin online without prescription

875 mg amoxicillin cost http://clomidrexpharm.com/# where to get clomid now

amoxicillin online purchase com pharm amoxicillin generic

generic prednisone for sale: cheap prednisone – prednisone 5 mg tablet price

buying generic clomid without a prescription: generic clomid – where can i get generic clomid without a prescription

where can i get cheap clomid price: clomid rex pharm – cost of generic clomid price

amoxicillin for sale online: Amoxicillin for sale – can i buy amoxicillin over the counter in australia

When you re not in the fertile stage of your cycle, the cervix is lower, harder, and more tightly closed priligy cvs Karl doesn t believe in Furosemide

5 prednisone in mexico: order Prednisone – cortisol prednisone

how can i get cheap clomid without prescription: buy clomid – where can i get generic clomid now

can i get generic clomid without a prescription: clomid purchase online rex pharm – can i get clomid pill

priligy maxpharm: priligy max pharm – cheap priligy

generic prednisone otc: buy prednisone – buy prednisone 10mg

amoxicillin pills 500 mg: Amoxicillin for sale – amoxicillin 500mg capsules uk

mexico drug stores pharmacies http://mexicanpharmgate.com/ mexican rx online

amoxicillin 825 mg: com pharm – price for amoxicillin 875 mg

stromectol liquid Ivermectin iver fast stromectol tab price

https://lisinopril1st.com/# buy Lisinopril 1st

mexican border pharmacies shipping to usa https://mexicanpharmgate.com/ mexican pharmaceuticals online

buy clopidogrel bisulfate: buy plavix online – cheap plavix antiplatelet drug

prednisone pill prices: Prednisone Without Prescription – prednisone online india

Lisinopril 1st buy Lisinopril online cost for 20 mg lisinopril

buy amoxil: Amoxicillin for sale – order amoxicillin no prescription

buy minocycline 100 mg tablets: buy ivermectin cream – order minocycline 100 mg online

https://iverfast.com/# minocycline 100mg tabs

where can i get generic clomid without rx: cheap clomid – how to get cheap clomid tablets

п»їplavix generic: PlavixClo – buy clopidogrel online

cheap plavix antiplatelet drug buy plavix online cheap plavix antiplatelet drug

http://cytpremium.com/# buy cytotec pills

buy priligy: priligy – priligy max pharm

buy cytotec pills online cheap: buy cytotec cytpremium – buy cytotec pills

https://iverfast.com/# minocycline for acne

buy lisinopril 40 mg online cheapest Lisinopril buy Lisinopril online

prednisone cost in india: cheap prednisone – prednisone buy

Abortion pills online: buy cytotec online – Cytotec 200mcg price

http://lisinopril1st.com/# cheapest Lisinopril

where to buy clomid tablets: cheap clomid – can you buy generic clomid online

пин ап казино пин ап казино pinup-kazi.ru

казино вавада: вавада казино – вавада казино онлайн

http://pinup-kazi.kz/# пин ап казино онлайн

пин ап казино: pinup-kazi.ru – пин ап вход

vavada kazi: vavada – вавада онлайн казино

pinup: pinup kazi – pin up казино

пинап казино: pin up казино – pin up казино

пин ап казино онлайн pin up казино пинап казино

Appreciating the time and energy you put into your site and in depth information you provide. It’s great to come across a blog every once in a while that isn’t the same outdated rehashed information. Great read! I’ve saved your site and I’m adding your RSS feeds to my Google account.

pinup: пинап казино – пин ап казино онлайн

вавада казино онлайн: казино вавада – vavada kazi

http://pinup-kazi.ru/# пин ап казино официальный сайт

пин ап казино: пин ап зеркало – pinup-kazi.ru

пин ап вход: pinup – pinup-kazi.ru

vavada-kazi.ru: вавада казино зеркало – вавада казино онлайн

пин ап кз: pinup-kazi.kz – pinup-kazi.kz

pinup pinup-kazi.kz pinup

пинап казино: pinup – pinup kazi

http://pinup-kazi.kz/# pin up казино

пин ап кз: pinup – pin up казино

пинап казино: пин ап казино – pinup-kazi.kz

вавада казино: вавада казино онлайн – казино вавада

pinup пин ап казино пин ап казино официальный сайт

https://vavada-kazi.ru/# вавада онлайн казино

pin up казино: pinup-kazi.kz – pinup-kazi.kz

pinup kazi: pinup – пин ап зеркало

online shopping pharmacy india: indian pharmacy – indian pharmacies safe

buy prescription drugs canadian pharmacy pump for ed

india online pharmacy: indian pharm – india pharmacy mail order

the canadian drugstore https://canadianpharm1st.com/# ed drugs online

anti fungal pills without prescription: canada pharmacy online – pump for ed

medicine in mexico pharmacies: mexicanpharmeasy.com – buying prescription drugs in mexico

mexican rx online: mexican pharmacy – buying prescription drugs in mexico

cheapest online pharmacy india IndianPharmStar indian pharmacy online

medicine in mexico pharmacies: mexican pharm easy – п»їbest mexican online pharmacies

mail order pharmacy india: indian pharm star – reputable indian pharmacies

ed meds: canada pharmacy online – erection pills

buy prescription drugs from india IndianPharmStar Online medicine home delivery

home remedies for ed: canadian pharm 1st – treating ed

canadian online pharmacy: canadian pharm 1st – best non prescription ed pills

ed pills that really work https://mexicanpharmeasy.com/# medicine in mexico pharmacies

buying prescription drugs in mexico: MexicanPharmEasy – mexico drug stores pharmacies

best pill for ed canadianpharm1st online ed drugs

top 10 online pharmacy in india: IndianPharmStar – world pharmacy india

pain meds without written prescription http://indianpharmstar.com/# top 10 pharmacies in india

Online medicine home delivery: indian pharmacy – india pharmacy mail order

mexico drug stores pharmacies: mexicanpharmeasy.com – п»їbest mexican online pharmacies

medicine in mexico pharmacies: Mexican Pharm – buying prescription drugs in mexico online

ed pills that work canadian pharm 1st pet antibiotics without vet prescription

cheap drugs https://indianpharmstar.com/# india pharmacy mail order

buy prescription drugs without doctor: canadianpharm1st – natural ed pills

indian pharmacy: indian pharmacy – buy prescription drugs from india

buy prescription drugs from india indian pharmacy pharmacy website india

Online medicine order: indian pharm – reputable indian pharmacies

herbal ed https://canadianpharm1st.com/# best cure for ed

Online medicine order: indian pharm star – buy prescription drugs from india

Fourth, in this meta analysis, we only included tosufloxacin, which is an oral fluoroquinolone approved for administration to children with otitis media or pneumonia in Japan, in the fluoroquinolone group where can i get generic cytotec without dr prescription This medication is typically administered subcutaneously three times a week for 4 to 12 weeks

ed meds online: canadianpharm1st.com – ed pills comparison

online shopping pharmacy india indian pharm best online pharmacy india

drugs that cause ed https://indianpharmstar.com/# п»їlegitimate online pharmacies india

best india pharmacy: IndianPharmStar – best online pharmacy india

Online medicine home delivery: IndianPharmStar – reputable indian pharmacies

mexico drug stores pharmacies: mexican pharm easy – mexico pharmacies prescription drugs

cheapest online pharmacy india indian pharm star pharmacy website india

errectile disfunction: canadianpharm1st.com – ed help

how to help ed http://canadianpharm1st.com/# viagra without doctor prescription

paxlovid cost without insurance Paxlovid.ink Paxlovid.ink

Paxlovid.ink: Paxlovid buy online – Paxlovid.ink

buy ivermectin pills: Ivermectin Pharm – Ivermectin Pharm Store

https://semaglutidepharm.com/# rybelsus cost

how much is neurontin: Gabapentin Pharm – Gabapentin Pharm

Ivermectin Pharm Store: Ivermectin Pharm – Ivermectin Pharm Store

https://paxlovid.ink/# paxlovid cost without insurance

stromectol cvs: Ivermectin Pharm Store – Ivermectin Pharm

neurontin tablets 100mg: neurontin 100mg tablet – neurontin 800 pill

https://paxlovid.ink/# paxlovid generic

Paxlovid.ink: buy paxlovid online – Paxlovid.ink

Ivermectin Pharm: Ivermectin Pharm Store – Ivermectin Pharm

https://semaglutidepharm.com/# cheap Rybelsus 14 mg

Rybelsus 7mg: Buy compounded semaglutide online – rybelsus

AmoxilPharm: amoxicillin over counter – Amoxil Pharm Store

http://amoxilpharm.store/# Amoxil Pharm Store

minocycline 100mg online: Ivermectin Pharm – stromectol 3 mg price

Gabapentin Pharm: buying neurontin online – Gabapentin Pharm

http://amoxilpharm.store/# how to buy amoxicillin online

neurontin 800 mg tablets: neurontin 200 mg capsules – Gabapentin Pharm

Ivermectin Pharm Ivermectin Pharm Ivermectin Pharm

neurontin tablets 300 mg: Gabapentin Pharm – Gabapentin Pharm

buy amoxicillin online cheap: AmoxilPharm – AmoxilPharm

https://gabapentinpharm.com/# Gabapentin Pharm

zithromax for sale us generic zithromax 500mg india zithromax cost